Unternehmen sind heute mit einem größeren Risiko durch Cyberangriffe und Datenkompromittierungen konfrontiert als je zuvor. Datendiebstahl und Ransomware-Angriffe aufgrund von Schwachstellen und Sicherheitsrisiken können für Unternehmen Schäden in Millionenhöhe verursachen.

Doch was genau sind Schwachstellen und Sicherheitsrisiken? Schwachstellen lassen sich beschreiben als Fehler oder Sicherheitslücken in Rechnersystemen oder Software, die einem Nutzer in unbeabsichtigtem Umfang Zugriff gewähren können. Sie ermöglichen Angreifern, in einem Rechnersystem oder Netzwerk zerstörerische Aktionen durchzuführen – beispielsweise Malware zu installieren oder unbefugt auf Informationen zuzugreifen.

Ein Sicherheitsrisiko ist eine Fehlkonfiguration, die Angreifenden Zugriff auf ein Rechnersystem oder die darin gespeicherten Daten verschafft. Das könnte beispielsweise das System eines Cloud-Speichers sein, welches unzureichend gesichert ist, sodass Angreifenden Zugriff auf sensible Daten ermöglicht wird. Ein weiteres Beispiel wäre der offene Netzwerk-Port auf einem Server, der durch die Installation von Command‑and‑Control-Malware weiter ausgenutzt wird.

Sicherheitsrisiken sind auch als Schwachstellen zu verstehen, die von Angreifenden aktiv ausgenutzt werden.

Die Anwendungen, die wir täglich verwenden, sind aufgrund ihrer Komplexität und der kurzen Entwicklungszyklen zu jeder neuen Version anfällig für Schwachstellen und Sicherheitsrisiken. Mit diesem Wissen entwickeln und veröffentlichen Anbieter häufig schnell Patches für Schwachstellen, sobald diese erkannt wurden. Aus diesem Grund erkannten Entwicklungsteams, dass Bedarf an effektiver Kommunikation hinsichtlich kürzlich entdeckter Schwachstellen besteht. So entstand ein internationales System und Programm zur Pflege eines aktualisierten Registers mit allen bekannten Schwachstellen und Sicherheitsrisiken in Rechnersystemen – kurz „CVE“ (Common Vulnerabilities and Exposures).

In diesem Beitrag gehen wir näher auf das CVE-System und seine entscheidende Bedeutung bei der Meldung und Veröffentlichung von Schwachstellen ein. Außerdem erfahren Sie, wie Sie anhand von CVE-Nummern und den besten Tools über aktuelle Sicherheitsbedrohungen auf dem Laufenden bleiben.

Beginnen wir mit einem grundlegenden Überblick über das CVE-System.

Kernkonzepte des CVE-Programms im Überblick

Laut Deloitte-Bericht geben die meisten Unternehmen etwa 10 % ihres jährlichen IT‑Budgets für Cybersicherheit aus. Für mittlere bis große Unternehmen ist dies ein erheblicher Geldbetrag. Eine Möglichkeit, diese Kosten zu senken, besteht darin, eine aktualisierte Datenbank bekannter Schwachstellen zu pflegen.

Eine von der MITRE Corporation betriebene zentrale Datenbank

Das CVE-Programm wird von der MITRE Corporation betrieben und vom United States Department of Homeland Security mitfinanziert. Fachleuten für Cybersicherheit weltweit dient die CVE-Datenbank mittlerweile als unverzichtbare Informationsquelle. Entwicklungsteams und Unternehmen setzen auf das CVE-Programm, um darüber wichtige Sicherheits-Updates zu beziehen, über kompromittierte Systeme auf dem Laufenden zu bleiben und Präventivmaßnahmen zur Abwehr böswilliger Angriffe zu ergreifen.

MITRE verwaltet zwar eine aktuelle CVE-Liste, sucht jedoch nicht aktiv nach neuen Anwendungsschwachstellen. Diese Aufgabe obliegt den Personen oder Unternehmen in der Open‑Source-Community, die Zeit und Mühe darauf verwenden, Anwendungsfehler aufzudecken und den Anbietern zu melden.

CVE-Nummerierungsstellen (CNAs)

Die MITRE Corporation übernimmt im CVE-Programm zudem die Aufgabe, die CVE-Nummerierungsstellen (CNAs, CVE Numbering Authorities) zu verwalten. Bei CNAs handelt es sich um Organisationen auf der ganzen Welt, die auch CVE-Programmpartner sind. Sie gehören in der Regel zu großen Konzernen – etwa Microsoft, Oracle oder Apple – und schlagen im Wesentlichen eine Brücke zwischen Personen, die eine neue Schwachstelle entdecken, und der CVE-Community. Sie tragen zur Identifizierung von Schwachstellen bei, indem sie entsprechende Dokumente prüfen, einreichen und die CVE-Ergebnisse veröffentlichen.

CNAs sind auch dafür zuständig, neuen CVE-Schwachstellen eindeutige Nummern (oder IDs) zuzuweisen. Anhand der Nummer findet man alle relevanten Informationen zu einer Schwachstelle oder einem Sicherheitsrisiko. Verschiedene CVE-Datenbanken weltweit ergänzen anhand dieser Nummern detailliertere Informationen über die Schwachstelle. Dazu gehören unter anderem:

- Der Schweregrad

- Betroffene Software-Systeme

- Die erforderlichen Schritte zum Schließen der Sicherheitslücke und Eindämmen des Schadens

Das Ziel: Bereitstellung und Austausch von Informationen

Das CVE-System wurde geschaffen, um Informationen und technische Details zu den Schwachstellen mit der Community auszutauschen, alle Beteiligten über die aktuelle Bedrohungslage zu informieren und sie darin anzuleiten, wie sie sich gegen die immer neuen Risiken verteidigen können.

Solche Schwachstellen können sowohl von ungepflegter Open‑Source-Software als auch von kommerziellen Anwendungen stammen. Wer Anwendungen entwickelt, verwendet häufig Drittanbieter-Bibliotheken und -Abhängigkeiten. Der größte Vorteil eines zentralisierten CVE-Berichtssystems besteht darin, dass es alle Betroffenen gleichzeitig über anfällige Anwendungen oder Bibliotheken benachrichtigen kann.

Beispiele für CVE-Fälle

Ein klassisches CVE-Beispiel ist der jüngste Schwachstellenbericht zu Log4j (CVE-2021-44228). Er enthält detaillierte Informationen zu einer Schwachstelle des beliebten Java-Protokollierungssystems Apache Log4j. Viele Dienstanbieter wie AWS, Cloudflare und Twitter waren von dieser Sicherheitslücke betroffen.

Ein weiteres Beispiel ist die ProxyShell-Schwachstelle. Sie machte eine Remote-Codeausführung möglich und betraf Microsoft Exchange Server. Die Bekanntgabe erfolgt über CVE-2021-34473, CVE-2021-34523 und CVE-2021-31207.

Integration von CVE-Scans in CI/CD

Eine der besten Einsatzmöglichkeiten von CVE-Informationen besteht darin, sie in die Pipeline der Anwendungsentwicklung und -bereitstellung einzubinden. Wie eingangs erwähnt verwenden Anwendungen mitunter Pakete oder Bibliotheken, die über Schwachstellen verfügen. Entwicklungsteams, die CVE-Scans in die CI/CD-Pipeline einbinden, können so Sicherheitstests automatisieren, die Zusammenführung des Codes mit dem Code-Repository verhindern und sich über Sicherheitslücken benachrichtigen lassen.

Was gilt als CVE-Schwachstelle?

Bevor eine Schwachstelle als „CVE“ angenommen und veröffentlicht wird, muss sie bestimmte Kriterien erfüllen. Anhand dieser Anforderungen werden bloße Fehler von Sicherheitslücken getrennt und unterschieden. CNAs möchten nicht unzählige CVE-Berichte durchgehen, um letztlich herauszufinden, dass es sich in den meisten Fällen um schlichte Programmierungsfehler handelt, die sich von Entwicklungsteams beheben lassen, indem sie ein paar Zeilen Code ändern. Im Folgenden sind einige Kriterien aufgeführt, nach denen eine Schwachstelle als „CVE“ gilt.

Reparierbarkeit

Die Schwachstelle muss reparierbar sein. Das bedeutet, dass Endnutzer in der Lage sein sollen, das Problem zu beheben, indem sie ein Software-Update installieren, welches einen Patch für diese Schwachstelle enthält.

Nachweisbarkeit

Die meldende Stelle muss in der Lage sein, die mutmaßliche Schwachstelle per Dokumentation nachzuweisen oder eine Bestätigung des Software-Anbieters vorzulegen.

Begrenzte Auswirkung

Die Schwachstelle darf nur eine einzige Software oder Codebasis betreffen. Betrifft sie mehrere Produkte, so ist sie auf verschiedene CVE-Nummern aufzuteilen.

Dabei gilt zu beachten, dass selbst eine Schwachstelle, die all diese Kriterien erfüllt, möglicherweise nicht sofort veröffentlicht wird. Eine verzögerte Veröffentlichung kann dem Anbieter Zeit geben, einen Patch zu entwickeln. So kann er den Fix zeitgleich mit der Veröffentlichung der CVE-Schwachstelle bekanntgeben.

Viele Unternehmen bieten auch Bug‑Bounty-Programme an. Diese sollen die Community ermutigen, Schwachstellen aufzudecken und zu melden. Dabei begeben sich erfahrene Fachleute für Cybersicherheit auf die „Jagd“, indem sie anhand umfangreicher Tests Bedrohungen und Risiken in einer Anwendung ausfindig machen.

Was ist das Common Vulnerability Scoring System (CVSS)?

CVE-Schwachstellen können sich in Typ und Schweregrad unterscheiden sowie unterschiedlich viel Aufmerksamkeit erfordern. Und da ständig neue Fälle veröffentlicht werden, hilft das Common Vulnerability Scoring System (CVSS) bei ihrer Priorisierung.

CVSS ist ein Nummerierungssystem, bei dem CVE-Schwachstellen Prioritäts- und Schweregrade zugewiesen werden. Die Einstufung erfolgt auf einer Skala von 0,0 bis 10,0. Eine CVSS-Bewertung zwischen 9,0 und 10,0 gilt als kritisch und signalisiert sofortigen Handlungsbedarf.

CVSS hilft Unternehmen bei der Planung von Risikomanagement– und Abwehrstrategien sowie bei der Priorisierung ihrer Patch-Zyklen. In vielen Sicherheitsempfehlungen werden CVE-Listen, geordnet nach CVSS-Bewertung, veröffentlicht. Dabei stehen schwerer wiegende Schwachstellen ganz oben auf der Liste.

Funktionsweise von CVE

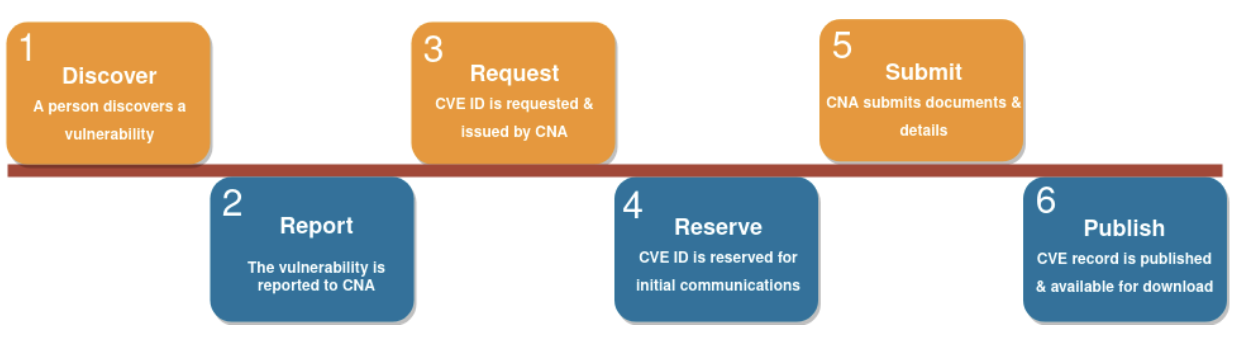

Wenn eine Schwachstelle entdeckt wird, muss sie vor Veröffentlichung einen standardisierten CVE-Lebenszyklus durchlaufen. Folgendes Bild ist eine vereinfachte Darstellung des Ablaufs:

Erkennung: Der Prozess beginnt damit, dass eine Person oder ein Unternehmen eine Schwachstelle entdeckt.

Meldung: Wer die Schwachstelle entdeckt hat, meldet diese einem CVE-Programmpartner.

Anforderung: Der CVE-Partner (die CNA) kommt der angeforderten Nummerierung der Schwachstelle nach.

Reservierung: Die Nummer ist speziell für diese Schwachstelle reserviert und wird in der CVE-Frühphasenbewertung und der damit verbundenen Kommunikation von allen Beteiligten verwendet.

Einreichung: Der CVE-Partner wertet die eingereichten Dokumente aus. Diese sollten alle erforderlichen Informationen enthalten, um das Vorhandensein der Schwachstelle oder des Sicherheitsrisikos sowie die Grundursache, den Bedrohungstyp und die Auswirkungen nachzuweisen.

Veröffentlichung: Nach Prüfung aller dokumentierten Details veröffentlicht die CNA die CVE-Schwachstelle.

So bleiben Sie über aktuelle CVE-Schwachstellen informiert

CVE-Nummern bieten wertvolle Informationen über aktuelle Sicherheitslücken in Rechnersystemen. Um sie jede Woche durchzugehen, gibt es allerdings zu viele CVE-Schwachstellen, und möglicherweise sind nicht alle im Kontext Ihres Unternehmens relevant. Die Bekanntgaben sind nur wirksam, wenn Sie mit ihnen Schritt halten können.

Das United States Computer Emergency Readiness Team (US‑CERT) ist eine der Organisationen, die eine öffentliche Sicherheitsberatung zu CVE-Schwachstellen anbietet. Das Team versendet wöchentlich einen Newsletter mit aktuellen CVE-Schwachstellen, sortiert nach Schweregrad. Wenn Sie auf dem Laufenden bleiben möchten, können Sie auch den RSS-Feed der CERT/CC Vulnerability Notes Database abonnieren, um Echtzeit-Benachrichtigungen zu erhalten.

Plattformen für Sicherheitsrisikomanagement können die Wirksamkeit der IT-Sicherheitsinitiativen Ihres Unternehmens steigern. Diese Plattformen bewerten, untersuchen und melden kontinuierlich aktive Schwachstellen in Ihrer Infrastruktur und Ihren Anwendungen. Die grafischen Dashboards helfen Ihnen, die aktuelle Bedrohungslage aus der Vogelperspektive zu betrachten, Sicherheitslücken zu verfolgen und schrittweise Patch-Informationen abzurufen.

CVE-Lösungen

Das CVE-Programm spielt bei der Verbreitung von Informationen über neue Schwachstellen eine wichtige Rolle und ist für den Kampf eines Unternehmens gegen Sicherheitsbedrohungen von entscheidender Bedeutung.

Einheitliche Plattformen für Bedrohungs- und Sicherheitsrisikomanagement wie CrowdStrike helfen Ihnen bei der Recherche zu CVE-Schwachstellen und der zeitnahen Profilanalyse zu Bedrohungsakteuren. CrowdStrike Falcon® Spotlight bietet Echtzeit-Bedrohungsanalysen für Ihre IT-Infrastruktur und Anwendungen. Um mehr zu erfahren, können Sie die kostenlose Testversion starten.