Was sind lateral movement?

Laterale movement sind Techniken eines Angreifers, mit denen er tiefer in ein Netzwerk eindringt, nachdem er sich Zugang verschaffen konnte. Dort sucht er dann vertrauliche Daten und andere wertvolle Assets. Nach dem Eindringen sichert der Angreifer seinen permanenten Netzwerkzugriff, indem er sich in der kompromittierten Umgebung bewegt und sich mit verschiedenen Tools erweiterte Berechtigungen beschafft.

Laterale Bewegungen sind eine Schlüsseltaktik, die die hochentwickelten hartnäckigen Bedrohungen (APTs) von heute von den simplen Cyberangriffen von gestern unterscheiden.

Durch laterale Bewegungen kann ein Bedrohungsakteur die Erkennung verhindern und seinen Zugriff auch nach der Entdeckung auf dem zuerst infizierten Rechner noch behalten. Damit verlängert sich die Verweildauer, wobei der Datendiebstahl auch erst Wochen oder gar Monate nach der ursprünglichen Kompromittierung erfolgen kann.

Nachdem er sich den Erstzugang zu einem Endgerät verschafft hat, z. B. per Phishing-Angriff oder mit einer Malware-Infektion, gibt sich der Angreifer als legitimer Benutzer aus und bewegt sich durch mehrere Systeme im Netzwerk, bis er sein endgültiges Ziel erreicht hat. Auf dem Weg dorthin sammelt er Informationen über verschiedene Systeme und Konten, beschafft sich Anmeldedaten, weitet seine Zugriffsrechte aus und verschafft sich schließlich Zugang zur identifizierten Payload.

CrowdStrike Global Threat Report 2024: Kurzfassung

Der CrowdStrike Global Threat Report 2024 basiert auf den Beobachtungen des CrowdStrike Counter Adversary Operations Teams und hebt die wichtigsten Themen, Trends und Ereignisse in der Cyber-Bedrohungslandschaft hervor.

Jetzt herunterladenTypische Phasen von lateralen Bewegungen

Laterale Bewegungen umfassen drei Hauptphasen: Reconnaissance, Erfassung von Anmeldedaten/Berechtigungen und Erlangung des Zugriffs auf andere Computer im Netzwerk.

Reconnaissance

In der Reconnaissance-Phase beobachtet, erkundet und kartiert der Angreifer das Netzwerk, seine Benutzer und die Geräte. Mit dieser Karte kann der Eindringling die Host-Benennungskonventionen und Netzwerkhierarchien verstehen, Betriebssysteme identifizieren, potenzielle Payloads lokalisieren und Daten beschaffen, um informierte Entscheidungen über seine nächsten Schritte zu treffen.

Bedrohungsakteure nutzen verschiedene Tools, um festzustellen, wo sie sich im Netzwerk befinden, worauf sie sich Zugriff verschaffen können und welche Firewalls oder andere Abwehrmechanismen aktiv sind. Ein Angreifer kann zwar viele externe spezialisierte sowie quelloffene Tools für das Scannen von Ports, für Proxy-Verbindungen und andere Techniken nutzen, doch die Nutzung integrierter Windows- oder Support-Tools bietet den Vorteil, dass dies dann schwerer zu erkennen ist.

Hier einige der integrierten Tools, die während der Reconnaissance-Phase genutzt werden können:

- Netstat zeigt die aktuellen Netzwerkverbindungen des Rechners an. Damit können kritische Assets identifiziert oder Informationen über das Netzwerk beschafft werden.

- IPConfig/IFConfig ermöglicht den Zugriff auf die Netzwerkkonfiguration und Standortinformationen.

- ARP cache liefert Informationen über die IP-Adresse für den physischen Standort. Damit können einzelne Rechner im Netzwerk anvisiert werden.

- Die lokale Routing-Tabelle zeigt aktuelle Kommunikationspfade für den verbundenen Host an.

- PowerShell ist ein leistungsfähiges Befehlszeilen- und Skripttool, das die schnelle Identifizierung von Netzwerksystemen erlaubt, auf die der aktuelle Benutzer lokalen Administratorzugriff hat.

Nachdem der Angreifer die relevanten Bereiche identifiziert hat, auf die er zugreifen möchte, sammelt er im nächsten Schritt die für den Zugriff erforderlichen Anmeldedaten.

Erfassung von Anmeldedaten und Erweiterung der Zugriffsrechte

Damit sich ein Angreifer in einem Netzwerk bewegen kann, benötigt er gültige Anmeldedaten. Das illegale Erlangen von Anmeldedaten wird als Credential Dumping bezeichnet. Um an diese Anmeldedaten zu gelangen, werden Benutzer zum Beispiel mit Social Engineering-Taktiken wie Typosquatting- und Phishing-Angriffen dazu verleitet, diese weiterzugeben. Weitere gängige Techniken für den Diebstahl von Anmeldedaten sind:

- Pass the Hash ist eine Methode der Authentifizierung ohne Zugriff auf das Kennwort des Benutzers. Diese Technik umgeht standardmäßige Authentifizierungsschritte, indem sie gültige Kennwort-Hashes erfasst, die dem Angreifer nach der Authentifizierung Aktionen auf lokalen oder Remote-Systemen erlauben.

- Pass the Ticket ist eine Methode der Authentifizierung mit Kerberos-Tickets. Ein Eindringling, der einen Domänen-Controller kompromittiert hat, kann offline ein goldenes Kerberos-Ticket generieren, das über einen unbegrenzten Zeitraum gültig ist und genutzt werden kann, um jedes Konto zu imitieren – auch nach dem Zurücksetzen des Kennworts.

- Tools wie Mimikatz werden verwendet, um zwischengespeicherte Klartext-Kennwörter oder Authentifizierungszertifikate aus dem Speicher eines kompromittierten Rechners zu stehlen und anschließend für die Authentifizierung bei anderen Rechnern zu verwenden.

- Keylogger erlauben es dem Angreifer, Kennwörter direkt bei der Eingabe durch einen arglosen Benutzer über die Tastatur zu erfassen.

Erlangen des Zugriffs

Der Prozess der internen Reconnaissance mit anschließender Umgehung von Sicherheitskontrollen zur Kompromittierung mehrerer Hosts kann wiederholt werden, bis die gewünschten Daten gefunden und exfiltriert wurden. Dabei werden Cyberangriffe immer komplexer und zeichnen sich oft auch durch ein starkes menschliches Element aus. Dies gilt insbesondere für laterale Bewegungen, wenn ein Unternehmen mit Schritten und Gegenmaßnahmen eines Angreifers konfrontiert wird. Menschliches Verhalten kann jedoch von einer robusten Sicherheitslösung erkannt – und unterbunden – werden.

Erkennen und Verhindern von lateralen Bewegungen

Sobald sich ein Angreifer Administratorrechte sichert und sich tiefergehenden Zugriff auf ein Netzwerk verschafft, sind schädliche laterale Bewegungen mitunter sehr schwer zu erkennen, weil sie wie „normaler“ Netzwerkverkehr aussehen können. Darüber hinaus hat ein menschlicher Angreifer die Möglichkeit, seine Pläne entsprechend den gesammelten Informationen zu ändern sowie andere Techniken und Tools einzusetzen. Wenn der Angreifer dann noch integrierte Systemwerkzeuge nutzt, wird die Erkennung noch schwieriger. Es kommt darauf an, diese Eindringlinge so schnell wie möglich zu finden und zu entfernen, um kostspielige Verluste zu verhindern.

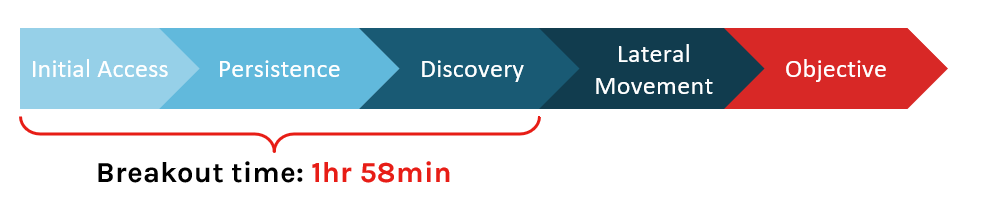

Breakout-Zeit und 1-10-60-Regel

Die Breakout-Time ist die Zeit, die ein Eindringling nach der Erstkompromittierung eines Rechners benötigt, um laterale Bewegungen in andere Systeme des Netzwerks zu beginnen. Im letzten Jahr hat CrowdStrike eine durchschnittliche Breakout-Time von 1 Stunde und 58 Minuten beobachtet. Dies bedeutet, dass ein Unternehmen gut zwei Stunden Zeit hat, um die Bedrohung zu erkennen, zu untersuchen und zu beheben oder einzudämmen. Wenn es länger dauert, laufen Sie Gefahr, dass der Angreifer Ihre kritischen Daten und Assets stiehlt oder zerstört.

Wer eine Schlacht im Cyberspace gewinnen will, muss schnell handeln. Sie können nur gegen einen Angreifer gewinnen, wenn Sie schneller sind, d. h. die Eindringung innerhalb der „Breakout-Time“ erkennen, untersuchen und eindämmen.

Große Unternehmen aus dem privaten Sektor versuchen, sich an eine Regel zu halten, die CrowdStrike als 1-10-60-Regel bezeichnet. Sie besagt, dass Sie 1 Minute für die Erkennung einer Cyberbedrohung, 10 Minuten für die Untersuchung und 60 Minuten für die Eindämmung oder Behebung haben. Je länger ein Angreifer im Netzwerk verweilt und sich lateral bewegen kann, desto wahrscheinlicher wird der Erfolg seines Angriffs.

Schritte zur Verhinderung lateraler Bewegungen

Mit denen nachfolgenden drei Schritten können Sie Ihre Abwehr stärken, die Verweildauer minimieren und die Folgen verringern oder komplett verhindern.

Schritt 1: Aktualisieren der Endgerätesicherheitslösung

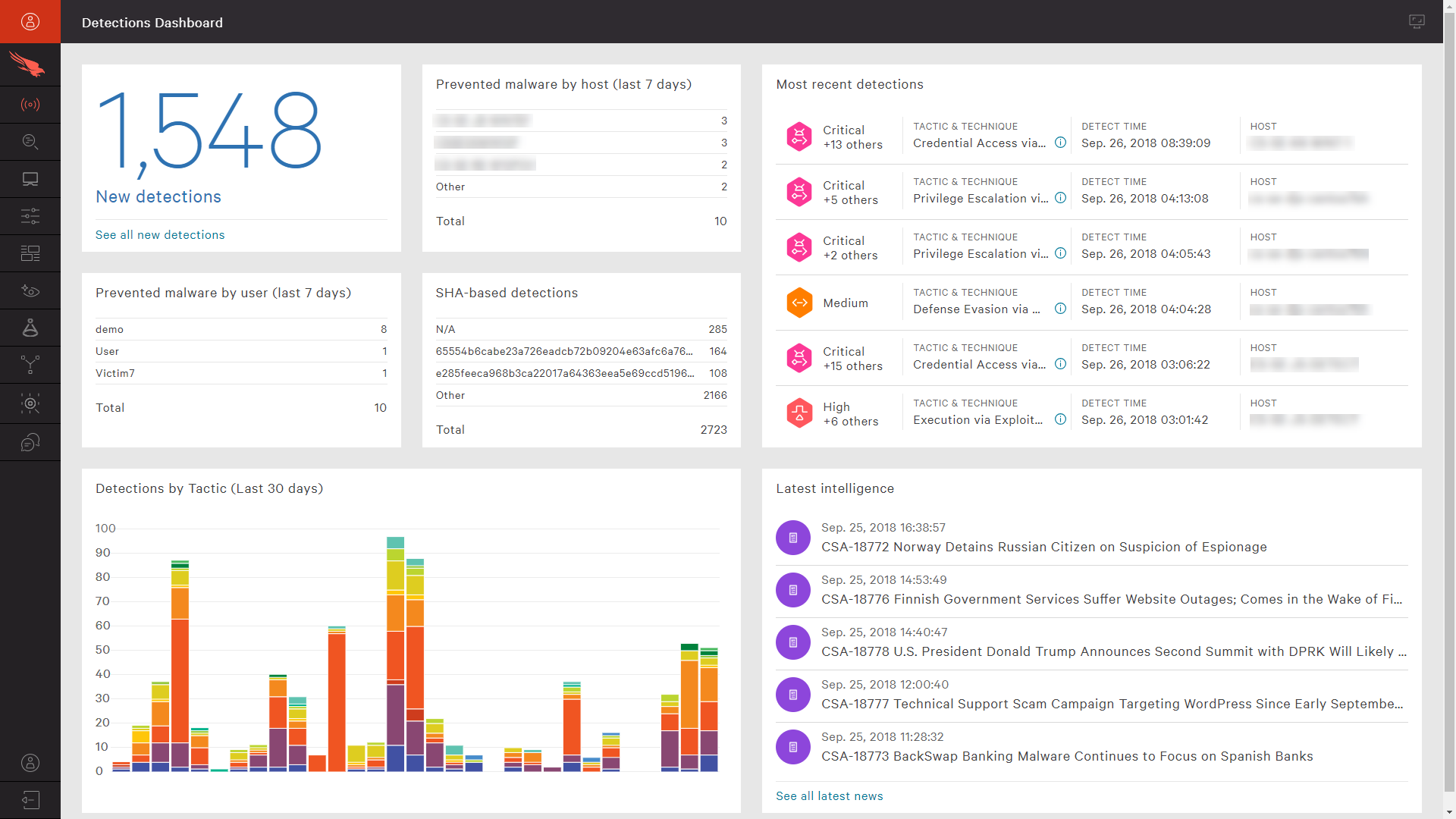

Das CrowdStrike-Dashboard sorgt für sofortige Transparenz bei den Erkennungen

Bei vielen medienwirksamen Angriffen betrug die Verweildauer mehrere Monate und die Angreifer konnten sich lateral bewegen, um Standardsicherheitsmechanismen zu umgehen. Moderne Angreifer bauen darauf, dass sich viele Unternehmen weiterhin auf ältere oder standardmäßige Sicherheitslösungen verlassen – also genau auf die Art von Technologie, die von modernen Hacking-Tools einfach umgangen werden kann. Um die komplexen Angriffe von heute abzuwehren, müssen Sie jetzt zwingend auf umfassende Technologien mit Virenschutz der nächsten Generation und Verhaltensanalysefunktionen aufrüsten.

Bewerten Sie darüber hinaus Ihre Sicherheitsstrategie neu, um sicherzustellen, dass Sie einen möglichst effektiven Sicherheitsansatz verfolgen, der Intrusionsversuche mit Präventionstechnologie stoppt und außerdem umfassende EDR (Endpunktbasierte Detektion und Reaktion) umfasst, um verdächtige Aktivitäten automatisch zu erkennen. Die Kombination beider Funktionen in einem einzigen Agenten ist ein wesentlicher erster Schritt.

Schritt 2: Proaktive Suche nach komplexen Bedrohungen

Viele Unternehmen fallen nicht deshalb Kompromittierungen zum Opfer, weil die Warnungen ausbleiben, sondern weil so viele Warnungen ausgegeben werden, dass gar nicht alle geprüft werden können. Zu viele und falsch positive Warnungen können zu Informationsüberlastung durch Warnmeldungen führen.

Wenn Ihre Sicherheitslösungen zu viele falsch positive Warnungen ausgeben oder wenn Sie Warnungen ohne Kontext und ohne die Möglichkeit einer Priorisierung erhalten, dann ist es nur eine Frage der Zeit, bis eine kritische Warnung übersehen wird. Entscheidend sind echte Experten, die proaktiv auf die Geschehnisse in Ihrer Umgebung schauen und bei ungewöhnlichen Aktivitäten detaillierte Warnungen an Ihr Team senden.

Erwägen Sie die Stärkung Ihrer internen Teams durch eine Sicherheitslösung mit einer Bedrohungssuche durch Experten, damit verborgene Bedrohungen proaktiv erkannt, falsch positive Warnmeldungen minimiert und Warnungen zudem priorisiert werden. Auf diese Weise können die wichtigsten Warnungen sofort bearbeitet werden.

Schritt 3: Gute IT-Hygiene

Eliminieren Sie Schwachstellen wie veraltete oder ungepatchte Systeme und Software in Ihrer Netzwerkumgebung. Exploits können lange Zeit verborgen bleiben, bevor sie aktiv werden. Wenn Unternehmen es versäumen, Patches und Updates auf allen Endgeräten zu implementieren, sind sie gefährdet.

Genau genommen verteidigen Sie sich am besten, wenn Ihr Unternehmen die effektivste aktuell verfügbare Technologie nutzt und die 1-10-60-Regel in seine Cybersicherheitsstrategie integriert.

Dies erreichen Sie nur mit echten Lösungen der nächsten Generation wie der CrowdStrike Falcon®-Plattform, die Endpunktbasierte Detektion und Reaktion (EDR), verwaltete Bedrohungssuche, Virenschutz der nächsten Generation mit Verhaltensanalytik und Machine Learning sowie automatisierte Bedrohungsanalysen bietet. Diese Tools sind der Schlüssel zu dem Grad an Transparenz und Kontext, den Sie benötigen, um kritische, ergebnisorientierte Metriken zu erreichen und das Rennen gegen die raffiniertesten Angreifer von heute und morgen zu gewinnen.

Sehen Sie sich das folgende Video an, um zu erfahren, wie die CrowdStrike Falcon-Plattform die 1-10-60-Regel umsetzt: