Was sind Malware Analysis?

Die malware analysis ist der Prozess, mit dem das Verhalten und der Zweck einer verdächtigen Datei oder URL ergründet werden soll. Das Ergebnis der Analyse hilft bei der Erkennung und Abwehr der potenziellen Bedrohung.

Der Hauptvorteil von Malware-Analysen besteht darin, dass sie die Spezialisten für Zwischenfallreaktionen und die Sicherheitsanalysten bei folgenden Aufgaben unterstützen:

- Pragmatische Triagierung von Zwischenfällen nach ihrem Schweregrad

- Aufdeckung verborgener Kompromittierungsindikatoren (IOCs), die blockiert werden sollten

- Verbesserung der Effizienz von IOC-bezogenen Warnungen und Benachrichtigungen

- Kontextanreicherung im Rahmen der Bedrohungssuche

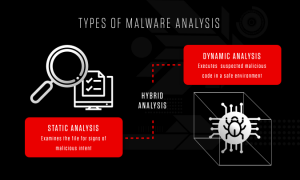

Arten von Malware-Analysen

Die Analysen können statisch, dynamisch oder in einer hybriden Form dieser beiden Arten erfolgen.

Statische Analysen

Für einfache statische Analysen muss kein Code ausgeführt werden. Die statische Analyse prüft lediglich, ob eine Datei Hinweise auf böswillige Absichten liefert. Sie kann hilfreich sein, um schädliche Infrastruktur, Bibliotheken oder komprimierte Dateien zu identifizieren.

Technische Indikatoren wie Dateinamen, Hashes, Zeichenfolgen, IP-Adressen, Domänen und Datei-Header-Daten können bei der Bewertung helfen, ob eine Datei schädlich ist. Darüber hinaus lässt sich eine Malware zum Beispiel mit Disassemblern und Netzwerkanalysetools beobachten, ohne sie tatsächlich auszuführen. Auf diese Weise können Informationen über ihre Funktionsweise gesammelt werden.

CrowdStrike Global Threat Report 2024: Kurzfassung

Der CrowdStrike Global Threat Report 2024 basiert auf den Beobachtungen des CrowdStrike Counter Adversary Operations Teams und hebt die wichtigsten Themen, Trends und Ereignisse in der Cyber-Bedrohungslandschaft hervor.

Jetzt herunterladenDa bei statischen Analysen kein Code ausgeführt wird, kann hochentwickelte Malware schädliches Laufzeitverhalten beinhalten, das mit dieser Methode nicht erkannt wird. Wenn eine Datei zum Beispiel eine Zeichenfolge generiert, die anschließend basierend auf der dynamischen Zeichenfolge eine schädliche Datei herunterlädt, könnte dies bei einer einfachen statischen Analyse unerkannt bleiben. Deshalb sind Unternehmen zu dynamischen Analysen übergegangen, um das Verhalten der Datei besser zu verstehen.

Dynamische Analysen

Bei der dynamischen Malware-Analyse wird verdächtiger Code in einer sicheren Umgebung – der Sandbox – ausgeführt. In diesem geschlossenen System können Sicherheitsexperten die Malware in Aktion beobachten, ohne dass sie eine Möglichkeit hat, das System zu infizieren oder in das Unternehmensnetzwerk einzudringen.

Dynamische Analysen ermöglichen Threat Huntern und Reaktionsteams tiefere Einblicke in die wahre Natur einer Bedrohung. Als Nebeneffekt spart die automatisierte Sandbox-Analyse Zeit, die andernfalls für das Reverse-Engineering des verdächtigen Codes aufgewendet werden müsste.

Das Problem bei dynamischen Analysen ist, dass Angreifer clever sind. Sie wissen, dass es Sandboxes gibt, und können sie inzwischen relativ gut erkennen. Angreifer täuschen die Sandbox mit verborgenem Code, der erst dann ausgeführt wird, wenn bestimmte Bedingungen erfüllt werden.

Hybride Analysen (beinhalten beide o. g. Techniken)

Einfache statische Analysen sind nicht zuverlässig in der Lage, komplexen schädlichen Code zu erkennen, und hochentwickelte Malware kann sich manchmal vor Sandbox-Technologien verbergen. Durch die Kombination einfacher und dynamischer Analysetechniken bieten hybride Analysen dem Sicherheitsteam das Beste aus beiden Ansätzen – hauptsächlich weil sie dadurch verborgenen schädlichen Code erkennen und in der Folge viele weitere Kompromittierungsindikatoren (IOCs) aus statischem, bis dahin unbekanntem Code extrahieren können. Hybride Analysen helfen bei der Erkennung unbekannter Bedrohungen und sind selbst bei äußerst komplexer Malware erfolgreich.

Hybride Analysen ermöglichen auch statische Analysen von Daten, die durch Verhaltensanalysen gewonnen wurden, z. B. wenn schädlicher Code ausgeführt wird und Änderungen im Speicher vornimmt. Dynamische Analysen können dies erkennen und Analysten warnen, damit sie zurückgehen und diesen Speicher-Dump per statischer Analyse überprüfen. Auf diese Weise werden mehr IOCs generiert und Zero-Day-Exploits offengelegt.

Anwendungsszenarien für Malware-Analysen

Malware-Erkennung

Angreifer wenden raffiniertere Techniken an, um sich herkömmlichen Erkennungsmechanismen zu entziehen. Mithilfe tiefgehender Verhaltensanalysen und der Identifizierung von gemeinsamem Code, schädlichen Funktionen oder Infrastruktur können Bedrohungen effektiver erkannt werden. Ein weiteres Ergebnis von Malware-Analysen sind extrahierte IOCs, die von SIEMs, Bedrohungsanalyse-Plattformen (TIPs) und Sicherheitsorchestrierungstools erfasst und zur Warnung der Teams bei zukünftigen Bedrohungen genutzt werden können.

Bedrohungswarnungen und Triagierung

Malware-Analyselösungen geben schon früh im Angriffslebenszyklus zuverlässige Warnungen aus. Teams können also Zeit sparen, wenn sie die Ergebnisse dieser Warnungen gegenüber anderen Technologien priorisieren.

Reaktion auf Zwischenfälle

Das Team zur Reaktion auf Zwischenfälle analysiert die grundlegende Ursache, stellt die Auswirkungen fest und übernimmt die anschließende Behebung und Wiederherstellung. Der Malware-Analyseprozess steigert die Effizienz und Effektivität dieser Bemühungen.

Bedrohungssuche

Malware-Analysen können Verhaltensweisen und Artefakte aufdecken, anhand derer Threat Hunter in Firewall- und Proxy-Protokollen oder SIEM-Daten nach ähnlichen Aktivitäten suchen können, z. B. nach Zugriffen auf bestimmte Netzwerkverbindungen, Ports oder Domänen.

Malware-Forschung

Malware-Forscher an Hochschulen oder in der Industrie wollen mit Malware-Analysen die neuesten Techniken, Exploits und Tools der Angreifer kennenlernen.

Phasen von Malware-Analysen

Analyse von statischen Eigenschaften

Zu den statischen Eigenschaften gehören im Malware-Code eingebettete Zeichenfolgen, Header-Details, Hashes, Metadaten, eingebettete Ressourcen usw. Unter Umständen reichen schon diese Daten, um IOCs zu erstellen. Sie lassen sich sehr schnell beschaffen, weil das Programm nicht ausgeführt werden muss, um sie zu finden. Mit den Einblicken aus der Analyse statischer Eigenschaften lässt sich bestimmen, ob eine tiefergehende Untersuchung mit umfassenderen Techniken erforderlich ist und welche nächsten Schritte ergriffen werden sollten.

Interaktive Verhaltensanalyse

Verhaltensanalysen werden verwendet, um eine Malware-Probe, die in einem Labor ausgeführt wird, zu beobachten und mit ihr zu interagieren. Dabei versuchen die Analysten, die Registrierung, das Dateisystem sowie Prozess- und Netzwerkaktivitäten der Probe zu verstehen. Sie können auch Methoden der Speicherforensik anwenden, um zu erfahren, wie eine Malware den Speicher nutzt. Wenn die Analysten vermuten, dass die Malware eine bestimmte Fähigkeit besitzt, können sie ihre Theorie in einer Simulation testen.

Verhaltensanalysen erfordern kreative Analysten mit fortgeschrittenen Fähigkeiten. Der Prozess ist zeitaufwändig und kompliziert und nur mit automatisierten Tools effektiv.

Vollständig automatisierte Analyse

Vollständig automatisierte Analysen bewerten verdächtige Dateien schnell und einfach. Die Analysen können potenzielle Auswirkungen von Szenarien untersuchen, in denen die Malware das Netzwerk infiltriert, und anschließend einen verständlichen Bericht vorlegen, der den Sicherheitsteams schnelle Antworten liefert. Vollständig automatisierte Analysen sind die beste Möglichkeit, Malware in großem Umfang zu verarbeiten.

Manuelles Code-Reversing

In dieser Phase wenden Analysten mithilfe von Debuggern, Disassemblern, Compilern und spezialisierten Tools Reverse-Engineering-Methoden auf Code an, um verschlüsselte Daten zu decodieren, die Logik hinter dem Malware-Algorithmus zu erkennen und eventuell verborgene Funktionen aufzudecken, die die Malware noch nicht ausgeführt hat. Nur wenige Spezialisten beherrschen das Code-Reversing und seine Anwendung erfordert sehr viel Zeit. Deshalb fehlt dieser Schritt bei Malware-Untersuchungen oft, sodass auf viele wertvolle Einblicke in das Wesen der Malware verzichtet wird.

Die weltweit leistungsstärkste Malware-Sandbox

Mit der CrowdStrike Falcon® Sandbox können Sicherheitsteams komplexe Malware-Angriffe verstehen und ihre Abwehr stärken. Falcon Sandbox™ analysiert schwer zu erfassende und unbekannten Bedrohungen eingehend und reichert die Ergebnisse mit Bedrohungsdaten an.

Wesentliche Vorteile von Falcon Sandbox

- Detaillierter Einblick in alle Datei-, Netzwerk- und Speicheraktivitäten

- Führende Anti-VM-Erkennungstechnologie

- Intuitive Berichte mit forensischen Daten nach Bedarf

- Unterstützung des MITRE ATT&CK®-Frameworks

- Orchestrierung von Workflows mit einer umfangreichen API und vorgefertigten Integrationen

Erkennung unbekannter Bedrohungen

Falcon Sandbox extrahiert mehr IOCs als andere Sandbox-Lösungen, weil es unbekannte und Zero-Day-Exploits mithilfe einer einzigartigen hybriden Analysetechnologie erkennt. Alle aus dem hybriden Analysemodul extrahierten Daten werden automatisch verarbeitet und in Falcon Sandbox-Berichte integriert.

Falcon Sandbox beinhaltet Umgehungsschutztechnologie mit einem hochmodernen Sandbox-Erkennungsschutz. Die Dateiüberwachung wird im Kernel ausgeführt und ist für Benutzeranwendungen unsichtbar. Es gibt keinen Agenten, der von der Malware einfach identifiziert werden könnte. Darüber hinaus wird jede Version fortlaufend getestet, um sicherzustellen, dass die Falcon-Sandbox nahezu nicht erkennbar ist – auch nicht für Malware mit extrem hochentwickelten Sandbox-Erkennungstechniken. Die Umgebung kann mit Datum/Uhrzeit, Umgebungsvariablen, Benutzerverhalten und mehr angepasst werden.

Identifizierung verwandter Bedrohungen

Wenn Sie einen Angriff abwehren wollen, müssen Sie den Angreifer verstehen. Über die Malware-Suche liefert Falcon Sandbox Informationen zu der Person hinter dem Malware-Angriff. Diese einzigartige Funktion erkennt, ob eine Malware-Datei mit einer größeren Kampagne, Malware-Familie oder einem Bedrohungsakteur verbunden ist. Falcon Sandbox durchsucht automatisch die branchenweit größte Malware-Suchmaschine, um ähnliche Varianten zu finden, und dehnt die Analyse innerhalb von Sekunden auf alle Dateien aus. Dies ist wichtig, weil Analysten dadurch ein tieferes Verständnis vom Angriff und umfangreichere IOCs erhalten, mit denen sie das Unternehmen besser schützen können.

Erzielen vollständiger Transparenz

Legen Sie den gesamten Ablauf des Angriffs mit tiefgreifenden Einblicken in alle Datei-, Netzwerk-, Speicher- und Prozessaktivitäten offen. Analysten aller Ebenen erhalten Zugriff auf verständliche Berichte, mit denen sie innerhalb ihres Aufgabenbereichs effektiver arbeiten können. Die Berichte liefern praktische Anleitungen für die Priorisierung von Bedrohungen und Reaktionen, damit Zwischenfallreaktionsteams nach Bedrohungen suchen und Forensikteams Speichererfassungen und Stack-Traces genauer analysieren können. Falcon Sandbox analysiert über 40 verschiedene Dateitypen, u. a. viele ausführbare Dateien, Dokument- und Bildformate sowie Skript- und Archivdateien, und unterstützt Windows, Linux und Android.

Schnellere Reaktion

Sicherheitsteams können dank der verständlichen Berichte, nützlichen IOCs und nahtlosen Integration effektiver und schneller reagieren. Dank der Übersichten zur Bewertung von Bedrohung und Reaktion auf Zwischenfälle ist sofortige Triagierung möglich. Zudem liefern Berichte mit Informationen und IOCs aus CrowdStrike Falcon MalQuery™ und CrowdStrike Falcon Intelligence™ den erforderlichen Kontext, um schnelle und fundierte Entscheidungen zu treffen.

Die Integration von Falcon Sandbox erfolgt über eine einfache REST-API, über vorgefertigte Integrationen und durch die Unterstützung von Indikatoraustauschformaten wie Structured Threat Information Expression™ (STIX), OpenIOC, Malware Attribute Enumeration and Characterization™ (MAEC), Malware Sharing Application Platform (MISP) und XML/JSON (Extensible Markup Language/JavaScript Object Notation). Ergebnisse können mit SIEMs, TIPs und Orchestrierungssystemen bereitgestellt werden.

Dies ist in der Cloud oder lokal möglich. Die Cloud-Option bietet sofortige Wertschöpfung und reduzierte Infrastrukturkosten, während Benutzer Malware-Varianten mit der lokalen Option nur innerhalb ihrer Umgebung sperren und verarbeiten können. Beide Optionen bieten eine sichere und skalierbare Sandbox-Umgebung.

Automatisierung

Falcon Sandbox nutzt eine einzigartige hybride Analysetechnologie, die die automatische Erkennung und Analyse unbekannter Bedrohungen beinhaltet. Alle aus dem hybriden Analysemodul extrahierten Daten werden automatisch verarbeitet und in Falcon Sandbox-Berichte integriert. Durch die Automatisierung kann Falcon Sandbox bis zu 25.000 Dateien pro Monat verarbeiten und mithilfe von Lastausgleichsmechanismen schneller verteilen. Benutzer behalten die Kontrolle, weil sie Einstellungen anpassen und bestimmen können, wie die Malware in der Sandbox gestartet wird.

Erfahren Sie, wie Sie Ihre Malware-Analysen mit CrowdStrike noch besser nutzen: