Definition von Ransomware

Der Begriff Ransomware bezeichnet eine Art von Malware-Angriff, bei dem die Daten eines Opfers verschlüsselt werden, bis ein Lösegeld (engl. „ransom“) an den Angreifer gezahlt wird. Wenn keine Zahlung erfolgt, veröffentlicht der böswillige Akteur die Daten auf Data Leak Sites (DLS) oder er blockiert den Zugriff auf die Dateien dauerhaft.

Ransomware ist weiterhin eine der profitabelsten Taktiken für Cyberkriminelle, die allein im Jahr 2020 weltweit Kosten von geschätzt 20 Milliarden US-Dollar verursacht hat. Im Durchschnitt werden Ransomware-Zahlungen in Höhe von 84.000 Dollar geleistet.

Ransomware-Statistiken

Nachfolgend finden Sie einige Ransomware-Statistiken für 2021 aus der jährlichen Global Security Attitude Survey von CrowdStrike:

- Die durchschnittliche Lösegeldzahlung stieg im Jahr 2021 um 63 % auf 1,79 Millionen US-Dollar, verglichen mit 1,10 Millionen US-Dollar im Jahr 2020

- Die durchschnittliche Lösegeldforderung von Angreifern beträgt 6 Millionen US-Dollar

-

96% derjenigen, die das erste Lösegeld zahlten, mussten auch Erpressungsgebühren zahlen

- 66% der befragtenUnternehmen erlitten in diesem Jahr mindestens einen Ransomware-Angriff

- 57% der von Ransomware betroffenen Personen verfügten über keine umfassende Strategie, um ihre Reaktion zu koordinieren

Informationsquellen zum Thema Ransomware

- Informationen zu Ransomware:

- Schutz vor Ransomware:

Funktionsweise von Ransomware

Ransomware wird heutzutage mit gezielten Phishing-E-Mails, Social-Engineering-Methoden, Watering Hole-Angriffen oder Malvertising-Netzwerken verbreitet. In den meisten Fällen klickt das Opfer auf einen schädlichen Link und holt sich damit die Ransomware auf sein Gerät.

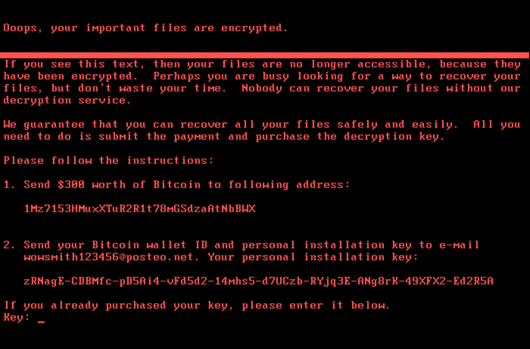

Nach der Infektion des Geräts oder Systems beginnt die Ransomware sofort mit der Suche nach den Dateien des Opfers und verschlüsselt sie. Sind die Daten einmal verschlüsselt, können sie nur noch mit einem Entschlüsselungsschlüssel entsperrt werden. Um den Entschlüsselungsschlüssel zu erhalten, muss das Opfer die Anweisungen im hinterlassenen Erpresserschreiben befolgen. Darin steht, wie die Zahlung an den Angreifer erfolgen soll – in der Regel in Bitcoins.

Bedrohungsakteure setzen darauf, dass Privat- und Firmennutzer in ihrem verzweifelten Wunsch, wieder auf ihre Daten zugreifen zu können, zu einer heftigen Lösegeldzahlung bereit sind, um den für die Entsperrung der Daten erforderlichen Entschlüsselungsschlüssel zu erhalten.

Arten von Ransomware

Verschlüsselnde Ransomware: Diese Art von Ransomware verschlüsselt systematisch Dateien auf dem Festplattenlaufwerk des Systems, wobei die Entschlüsselung ohne die Zahlung des Lösegelds für den Entschlüsselungsschlüssel nur schwer möglich ist. Zahlungen müssen per Bitcoin, MoneyPak, PaySafeCard, Ukash oder Prepaid-(Debit-)Karte abgewickelt werden.

Bildschirmsperren: Diese Art von Ransomware sperrt Sie komplett von Ihrem Computer oder System aus, sodass Sie nicht mehr auf Ihre Dateien und Anwendungen zugreifen können. Ein Sperrbildschirm zeigt die Lösegeldforderung an – unter Umständen mit einem Countdown, um den Druck noch zu erhöhen und das Opfer zum Handeln zu bewegen.

Scareware: Bei Scareware wird dem Opfer über ein Popup-Fenster suggeriert, dass das System mit einem Virus infiziert wurde. Das Opfer wird zum Download einer fingierten Software aufgefordert, die das Problem beheben soll.

Malvertising: Malvertising (Kurzform für „malicious advertising“, schädliche Werbung) ist eine Technik, die schädlichen Code in digitale Werbung injiziert.

Beispiele für Ransomware-Varianten

| Variante | Beschreibung |

|---|---|

| CryptoLocker | Die Ransomware CryptoLocker war revolutionär, weil sie einerseits extrem viele Systeme befiel und andererseits starke kryptografische Algorithmen einsetzte. Die Gruppe nutzte ihr Botnet hauptsächlich für Betrug im Bankwesen. |

| NotPetya | NotPetya kombiniert Ransomware mit der Fähigkeit, sich selbst in einem Netzwerk weiterzuverbreiten. Sie befällt Microsoft Windows-Rechner mithilfe verschiedener Weiterverbreitungsmethoden wie dem EternalBlue-Exploit für die CVE-2017-0144-Schwachstelle im SMB-Service. |

| Ryuk | WIZARD SPIDER ist eine erfahrene Cybercrime-Gruppe, die die Ransomware Ryuk seit August 2018 einsetzt, große Unternehmen angreift und anschließend hohe Lösegelder fordert. |

| REvil (Sodinokibi) | Die Ransomware Sodinokibi/REvil wird meist dem Bedrohungsakteur PINCHY SPIDER und dessen Partnern zugeordnet, die mit einem Ransomware-as-a-Service-Modell (RaaS) agieren. |

| WannaCry | WannaCry hat Gesundheitsdienstleister und Versorgungsunternehmen über den Microsoft Windows-Exploit EternalBlue angegriffen, der Dateifreigaben ermöglichte und damit die Tür für die Verbreitung der Ransomware öffnete. |

Wer wird von Ransomware angegriffen?

Ransomware greift Unternehmen jeder Größe an. Obwohl Big Game Hunting („Großwildjagd“) an Bedeutung gewinnt, greift Ransomware oft kleine und mittlere Unternehmen (KMUs) sowie Behörden an, weil sie für Angriffe meist anfälliger sind.

Kleine Unternehmen werden aus verschiedenen Gründen angegriffen, z. B. wegen Geld, geistigem Eigentum, Kundendaten oder Zugriffsrechten. Zugriffsrechte können sogar ein primäres Ziel sein, weil KMUs als Angriffsvektor für ein großes Mutterunternehmen oder die Lieferkette eines Großunternehmens missbraucht werden können.

Der Erfolg von Ransomware-Angriffen gegen kleine Unternehmen lässt sich durch ihre geringe Größe und eine Herausforderung erklären, die Unternehmen jeder Größe Probleme bereitet: der Faktor Mensch. Während große Unternehmen üblicherweise firmeneigene Computer bereitstellen, ist dies bei kleineren Unternehmen nicht immer der Fall. Vielmehr verlassen sie sich häufig darauf, dass Mitarbeiter ihre privaten Geräte verwenden.

Diese Geräte werden daher nicht nur beruflich genutzt, z. B. zum Abrufen und Speichern zugriffsgeschützter Dokumente und Informationen, sondern auch für private Aktivitäten, z. B. zum Surfen und Suchen im Web. Auf solchen gemischt genutzten Geräten befinden sich sowohl geschäftliche als auch private Daten wie Kreditkarteninformationen, E-Mail-Konten, Social-Media-Plattformen sowie private Fotos und Inhalte.

Universitäten beschäftigen zum Beispiel oft kleine Sicherheitsteams für eine große Benutzerbasis, die mit vielen Dateifreigaben arbeiten. Das vereinfacht das Überwinden der Schutzmechanismen. Dienstleister im Gesundheitswesen sind ebenfalls attraktive Ziele, weil sie oft sofort auf ihre Daten zugreifen müssen und das Leben von Patienten auf dem Spiel stehen kann. Daher sind sie oft bereit, sofort zu zahlen. Bei Finanzinstituten und Anwaltskanzleien ist die Wahrscheinlichkeit größer, dass das Lösegeld stillschweigend gezahlt wird. Der Grund: Aufgrund der Sensibilität der Daten wollen sie kein öffentliches Aufsehen erregen.

Sollte das Lösegeld gezahlt werden?

Das FBI rät von Lösegeldzahlungen nach einem Ransomware-Angriff ab. Einerseits wird durch die Zahlung das Geschäftsmodell unterstützt und andererseits kann das Geld auch Terrororganisationen, Geldwäschern und Schurkenstaaten zufließen. Hinzu kommt: Auch wenn nur wenige Unternehmen die Zahlung von Lösegeldern öffentlich zugeben, veröffentlichen die Täter diese Information im Dark Web – und stellen sie damit allen potenziellen Tätern zur Verfügung, die auf der Suche nach neuen Opfern sind.

Lösegeldzahlungen führen nicht zu einer schnelleren oder garantierten Datenwiederherstellung. Es kann sein, dass mehrere Entschlüsselungsschlüssel benötigt werden, das Entschlüsselungstool nicht funktioniert, der Decodierer nicht mit dem Betriebssystem des Opfers kompatibel ist, eine doppelte Verschlüsselung angewendet wurde, der Entschlüsselungsschlüssel nur auf einer Ebene funktioniert oder Daten beschädigt wurden. Fakt ist: Weniger als die Hälfte der Ransomware-Opfer können ihre Systeme erfolgreich wiederherstellen.

Abwehr von Ransomware

Von der Ransomware bereits verschlüsselte Daten können oft nicht mehr wiederhergestellt werden. Deshalb bieten proaktive Präventionsmaßnahmen den besten Schutz vor Ransomware.

Ransomware entwickelt sich ständig weiter, sodass der Schutz kontinuierlich angepasst werden muss. Nutzen Sie die folgenden Best Practices, damit Ihre Abläufe dauerhaft geschützt bleiben:

1. Schulen Sie alle Mitarbeiter in den Best Practices der Cybersicherheit

Bei der Sicherheit stehen Ihre Mitarbeiter an vorderster Front. Stellen Sie sicher, dass sie gute Hygienepraktiken befolgen, indem sie z. B. starke Kennwörter verwenden, sich nur mit sicheren WLANs verbinden und in unerwarteten E-Mails nicht auf Links klicken.

2. Halten Sie Ihr Betriebssystem und andere Software mit Patches und Updates immer auf dem aktuellen Stand

Cyberkriminelle suchen ständig nach Lücken und Hintertüren, die sich ausnutzen lassen. Wenn Sie Ihre Systeme stets aktuell halten, minimieren Sie Ihre Anfälligkeit für bekannte Schwachstellen.

3. Implementieren und optimieren Sie E-Mail-Sicherheitsmaßnahmen

CrowdStrike empfiehlt die Implementierung einer E-Mail-Sicherheitslösung, die URLs filtert und Anhänge per Sandbox analysiert. Diese Maßnahmen können mit einer automatischen Funktion optimiert werden, die bereits zugestellte E-Mails unter Quarantäne stellt – bevor der Benutzer mit ihnen interagiert.

4. Überwachen Sie Ihre Umgebung kontinuierlich auf böswillige Aktivitäten und IOAs

Die endpunktbasierte Detektion und Reaktion (EDR) von CrowdStrike® Falcon Insight™ fungiert als Überwachungskamera für alle Endgeräte. Sie erfasst Rohereignisse, damit automatisch böswillige Aktivitäten erkannt werden können, die den Präventionsmaßnahmen entgangen sind. Außerdem bietet sie den erforderlichen Überblick für die proaktive Bedrohungssuche.

Für verborgene Angriffe, die unter Umständen keine sofortigen automatisierten Alarme auslösen, bietet CrowdStrike mit Falcon OverWatch™ einen Service zur verwalteten Bedrohungssuche. Bei diesem Service sucht ein Threat Hunter-Eliteteam in Ihrem Namen rund um die Uhr proaktiv nach Bedrohungen.

5. Integrieren Sie Bedrohungsdaten in Ihre Sicherheitsstrategie

Überwachen Sie Ihre Systeme in Echtzeit und bleiben Sie bei Bedrohungsdaten auf dem neuesten Stand. Auf diese Weise können Sie Angriffe schnell erkennen, optimale Reaktionsmöglichkeiten bestimmen und die weitere Ausbreitung verhindern. CrowdStrike Falcon® Intelligence automatisiert die Analyse von Bedrohungen und Untersuchung von Zwischenfällen, sodass alle Bedrohungen untersucht und innerhalb von Minuten proaktiv Gegenmaßnahmen eingeleitet werden können.

6. Entwickeln Sie Ransomware-sichere Offline-Backups

Die wichtigste Überlegung bei der Entwicklung einer Ransomware-sicheren Backup-Infrastruktur besteht darin, dass Bedrohungsakteure zuerst Online-Backups angreifen und dann Ransomware in der eigentlichen Umgebung aktivieren.

Deshalb können Sie Daten bei einem Ransomware-Angriff nur dann retten, wenn die Backups Ransomware-sicher sind. Das können zum Beispiel Offline-Backups Ihrer Daten sein, die sich im Notfall schnell wiederherstellen lassen.

7. Implementieren Sie ein robustes Identitätsschutzprogramm

Unternehmen können ihre Sicherheit verbessern, indem sie ein robustes Identitätsschutzprogramm für die lokalen und cloudbasierten Identitätsspeicher (z. B. Active Directory, Azure AD) implementieren. Identifizieren Sie Lücken, analysieren Sie Verhaltensweisen und suchen nach Abweichungen bei allen Mitarbeiterkonten (menschliche Benutzer, privilegierte Konten, Service-Konten). Suchen Sie auch nach lateralen Bewegungen und implementieren Sie einen risikobasierten adaptiven Zugriff, um Ransomware-Angriffe zu erkennen und zu stoppen.

Verhalten bei einem Ransomware-Angriff

Wenn Ransomware auf ein Gerät in Ihrem Netzwerk gelangt, kann sie verheerende Schäden anrichten – und Störungen verursachen, die zum kompletten Stillstand der Geschäftsabläufe führen. Da Firmen- und Kundendaten, das finanzielle Wohlergehen und die Reputation der Marke auf dem Spiel stehen, müssen Sie genau wissen, wie Sie sich bei einem Ransomware-Angriff zu verhalten haben.

Wenn Sie Ransomware feststellen, gehen Sie wie folgt vor:

1. Suchen Sie nach infizierten Geräten. Wenn Ransomware in Ihr Netzwerk eindringt, müssen Sie sofort alle infizierten Geräte identifizieren und isolieren – bevor sich die Kompromittierung auf den Rest des Netzwerks ausbereitet.

Suchen Sie zuerst nach verdächtigen Aktivitäten im Netzwerk, z. B. nach Umbenennungen von Dateien oder Veränderungen bei Dateierweiterungen. Sehr wahrscheinlich wurde das System aufgrund eines menschlichen Fehlers kompromittiert, zum Beispiel könnte ein Mitarbeiter auf einen verdächtigen Link in einer Phishing-E-Mail geklickt haben. Deshalb können die Mitarbeiter eine nützliche Informationsquelle sein. Fragen Sie, ob jemand eine verdächtige Nachricht erhalten oder eine verdächtige Aktivität beobachtet hat. Achten Sie auf alles, was zur Identifizierung infizierter Geräte führen könnte.

2. Stoppen Sie Ransomware beim ersten Anzeichen. Die Reaktionszeit kann darüber entscheiden, ob eine Infektion ein ganzes Unternehmen in Schieflage bringt oder nur zu einer kleinen Netzwerkstörung führt. Unternehmen müssen sofort den Zugang zum Netzwerk unterbinden oder beschränken, um die Ausbreitung von den infizierten Geräten zu stoppen.

Nach Möglichkeit sollten alle lokal oder per Fernzugriff mit dem Netzwerk verbundenen Geräte getrennt werden. Falls erforderlich, deaktivieren Sie auch jegliche Wireless-Konnektivität (einschließlich WLAN und Bluetooth), damit sich die Ransomware nicht im Netzwerk bewegen und keine wichtigen Daten erfassen sowie verschlüsseln kann.

3. Prüfen Sie das Ausmaß des Problems. Sie müssen das Ausmaß der Schäden durch die Kompromittierung feststellen, um eine angemessene Reaktion vorzubereiten.

Überprüfen Sie alle mit dem Netzwerk verbundenen Geräte. Zu den ersten Symptomen der Ransomware-Verschlüsselung gehören geänderte Dateinamen und Probleme beim Zugriff auf Dateien. Alle Geräte mit diesen Anzeichen müssen erfasst und sofort vom Netzwerk getrennt werden. Zudem können sie zur Identifizierung des Geräts führen, das als Einfalltor ins Netzwerk genutzt wurde.

Erstellen Sie eine Liste der infizierten Geräte und Rechenzentren. Die Prozeduren zur Behebung von Betriebsstörungen sollten die Entschlüsselung jedes kompromittierten Geräts beinhalten, damit der Verschlüsselungsprozess nicht erneut einsetzt, wenn Sie den Betrieb wiederaufnehmen.

4. Sehen Sie sich Ihre Backups an. Da heute praktisch hinter jeder Ecke Cybersicherheitsgefahren lauern, benötigen Sie von allen digitalen Daten Backups, die vom zentralisierten Netzwerk getrennt bleiben. Dies ist erforderlich, damit im Falle einer Kompromittierung alle Prozesse schnell wiederhergestellt und Ausfallzeiten minimiert werden können.

Sobald alle Geräte entschlüsselt und mit Virenschutz-Software ausgestattet wurden, müssen Sie sich Ihren Backup-Daten zuwenden, um alle kompromittierten Dateien wiederherzustellen.

Führen Sie jedoch zuvor schnell eine Prüfung aller Backup-Dateien durch. Aufgrund der zunehmenden Komplexität und Widerstandsfähigkeit moderner Ransomware könnten auch diese Dateien beschädigt sein und nach ihrem Einspielen im Netzwerk wieder alles von vorn beginnen.

5. Melden Sie den Angriff. Nach einer Kompromittierung stehen das Stoppen der Verbreitung und das Starten der Wiederherstellung zwar an erster Stelle, allerdings müssen Sie sich auch Gedanken über die weiteren Folgen des Angriffs machen. Kompromittierte Daten wirken sich nicht nur auf Ihr Unternehmen, sondern auch auf Ihre Mitarbeiter und Kunden aus.

Da bei Ransomware in der Regel auch Datenlecks ein Rolle spielen, muss jeder Angriff so schnell wie möglich an die zuständigen Behörden gemeldet werden, damit Ermittlungen aufgenommen werden und zukünftige Angriffe verhindert werden können.

Entfernen von Ransomware

Wenn der schlimmste Fall eingetreten und tatsächlich einzelne Firmengeräte oder Ihr ganzes Netzwerk von Ransomware kompromittiert wurde, stehen einige Wiederherstellungsoptionen zur Verfügung.

Zu den gängigen Strategien für das Entfernen von Ransomware gehören:

- Ransomware mithilfe von Software entfernen

- Lösegeld zahlen

- Infizierte Geräte auf die Werkseinstellungen zurücksetzen

Von der Zahlung des Lösegelds wird abgeraten. Sie können nicht darauf vertrauen, dass Cyberkriminelle die Daten entschlüsseln und Ihnen wieder den Zugriff auf Ihre Daten ermöglichen – selbst wenn Sie gezahlt haben. Wenn böswillige Akteure wissen, dass Sie ihre Forderungen wahrscheinlich erfüllen werden, könnten Sie im schlimmsten Fall sogar auf einer Liste von Zielen für zukünftige Malware-Angriffe landen.

Hinzu kommt, dass erfolgreiche Ransomware-Angriffe nur bewirken, dass sich weitere Kriminelle auf einem potenziell lukrativen Gebiet betätigen. Damit würde sich das Problem für alle nur verschärfen.

Beschränken Sie stattdessen den Netzwerkzugriff für alle kompromittierten und verhaltensauffälligen Geräte und versuchen Sie, die weitere Ausbreitung der Ransomware zu stoppen.

Zu den Tipps für das Entfernen von Ransomware gehören:

- Starten Sie das Gerät im sicheren Modus neu. Je nach Art der Ransomware können ein Reboot des Geräts und ein Neustart in den sicheren Modus die Ausbreitung stoppen. Einige Trojaner wie REvil und Snatch können zwar auch beim Booten in den sicheren Modus funktionieren, dies gilt jedoch nicht für jede Ransomware. Darüber hinaus können Sie mit dem sicheren Modus wertvolle Zeit für die Installation einer Malware-Schutzsoftware gewinnen. Beachten Sie dazu jedoch, dass alle verschlüsselten Dateien auch im sicheren Modus verschlüsselt bleiben und über ein Daten-Backup wiederhergestellt werden müssen.

- Installieren Sie Ransomware-Schutzsoftware. Sobald die infizierten Geräte ermittelt und vom Netzwerk getrennt wurden, muss die Ransomware mithilfe einer Malware-Schutzsoftware entfernt werden. Wenn Sie zum normalen Betrieb zurückkehren, bevor die Geräte vollständig entschlüsselt sind, riskieren Sie eine „Wiederauferstehung“ der unerkannten Malware und in der Folge eine weitere Ausbreitung und noch mehr kompromittierte Dateien.

- Suchen Sie nach Ransomware-Programmen. Wenn Sie glauben, dass Ihre Geräte frei von Ransomware oder anderen Würmern sind, müssen Sie das System scannen, indem Sie manuell nach verdächtigem Verhalten wie Veränderungen bei Dateierweiterungen suchen und Firewalls der nächsten Generation nutzen. Ein gründlicher Scan sollte alle verborgenen Trojaner finden, die nach dem Neustart Ihres Computers noch Chaos anrichten könnten.

- Stellen Sie den Computer wieder her. Unternehmen müssen Backups ihrer Dateien immer isoliert vom Netzwerk aufbewahren. Dadurch können verschlüsselte Dateien nach dem Entfernen der Ransomware schnell aus einer sicheren Quelle wiederhergestellt und somit Ausfallzeiten und Störungen minimiert werden.

- Zeigen Sie den Angriff bei der Polizei an. Ransomware-Angreifer sind Kriminelle. Jeder Angriff muss dokumentiert und gemeldet werden. Firmen dürfen sie nicht einfach unter den Tisch fallen lassen, nachdem sie ihre Geräte erfolgreich wiederhergestellt haben. Protokollieren Sie Screenshots oder fotografieren Sie Erpresserschreiben und sammeln Sie alle verfügbaren Beweise (z. B. E-Mails oder Websites, die als potenzielle Quelle der Malware in Frage kommen) und melden Sie die Kompromittierung so schnell wie möglich.