Definition von Bedrohungsdaten?

Bedrohungsdaten sind Daten, die erfasst, verarbeitet und analysiert werden, um sich ein Bild von den Motiven, Zielen und Angriffsverhalten von Bedrohungsakteuren zu machen. Bedrohungsdaten ermöglichen schnelle, fundierte und datengestützte Sicherheitsentscheidungen sowie den Wechsel von der reaktiven zur proaktiven Abwehr von Angriffen.

Bedrohungsdaten sind evidenzbasiertes Wissen (z. B. Kontext, Mechanismen, Indikatoren, Auswirkungen und handlungsorientierte Ratschläge) über bestehende oder aufkommende Bedrohungen oder Gefahren für Ressourcen. – Gartner

Warum sind Bedrohungsdaten wichtig?

Im Bereich der Cybersicherheit versuchen Advanced Persistent Threats (APTs) und Sicherheitsverantwortliche beständig, sich gegenseitig zu überlisten. Daten zum nächsten Schritt eines Bedrohungsakteurs sind unerlässlich, um Sicherheitsmaßnahmen proaktiv anpassen und künftige Angriffe verhindern zu können.

Unternehmen erkennen den Wert von Bedrohungsdaten immer mehr: 72 % beabsichtigen, in den kommenden Quartalen mehr für Bedrohungsdaten auszugeben.

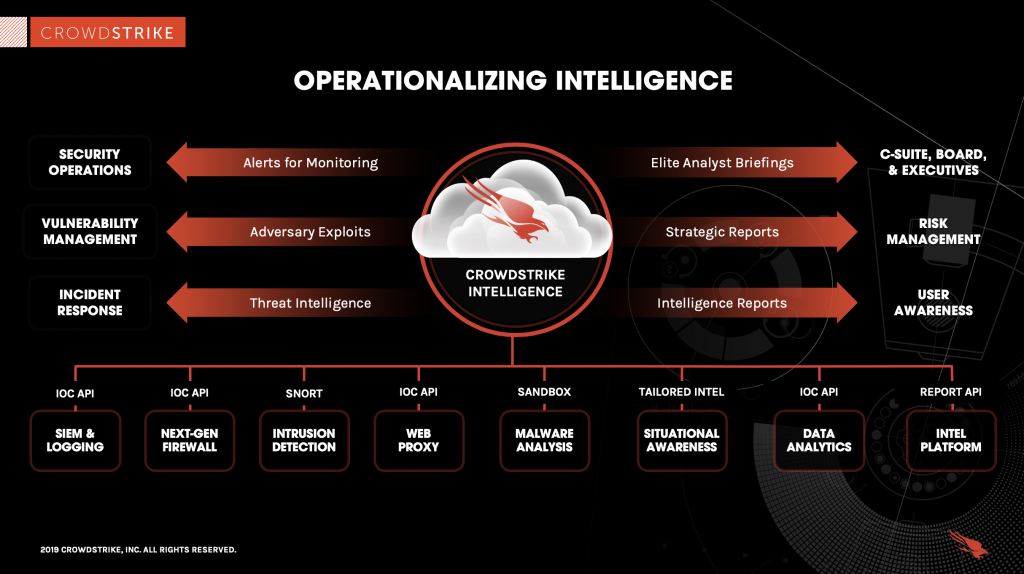

Allerdings ist „Wert erkennen“ nicht mit „Wert erhalten“ gleichzusetzen. Die meisten Unternehmen konzentrieren sich heute nur auf die grundlegendsten Anwendungsszenarien, z. B. auf die Integration von Bedrohungsdaten-Feeds in bestehende Netzwerke, IPS, Firewalls und SIEM-Systeme – ohne die durch diese Daten ermöglichten Einblicke wirklich zu nutzen.

CrowdStrike Global Threat Report 2024: Kurzfassung

Der CrowdStrike Global Threat Report 2024 basiert auf den Beobachtungen des CrowdStrike Counter Adversary Operations Teams und hebt die wichtigsten Themen, Trends und Ereignisse in der Cyber-Bedrohungslandschaft hervor.

Jetzt herunterladenWenn Unternehmen nur grundlegende Bedrohungsdaten nutzen, entgehen ihnen wesentliche Vorteile, durch die sie ihre Sicherheitslage deutlich verbessern könnten.

Bedrohungsdaten sind aus folgenden Gründen wichtig:

- Sie geben Aufschluss über Unbekanntes, sodass Sicherheitsteams bessere Entscheidungen treffen können.

- Cybersicherheitsverantwortliche werden unterstützt, da die Motive der Bedrohungsakteure sowie die verwendeten Taktiken, Techniken und Prozeduren (TTPs) offengelegt werden.

- Sie helfen Sicherheitsexperten, den Entscheidungsprozess des Bedrohungsakteurs besser nachzuvollziehen.

- Sie unterstützen geschäftliche Verantwortliche (z. B. Vorstände, CISOs, CIOs und CTOs), da diese gezielter Untersuchungen durchführen, Risiken mindern, effizienter arbeiten und schneller Entscheidungen treffen können.

Wer profitiert von Bedrohungsdaten?

Unternehmen aller Art und jeder Größe profitieren von Bedrohungsdaten, da sie sich mithilfe dieser Daten ein besseres Bild von ihren Angreifern machen, schneller auf Vorfälle reagieren und Bedrohungsakteuren zuvorkommen können. KMUs können mit diesen Daten ein Schutzniveau aufbauen, das ansonsten nicht erreichbar wäre. Große Unternehmen mit großen Sicherheitsteams können Kosten sparen und benötigen weniger hochspezialisierte Mitarbeiter, da sie externe Bedrohungsdaten nutzen und ihre Analysten effektiver arbeiten können.

Bedrohungsdaten liefern durchgängig einzigartige Vorteile für alle Mitglieder des Sicherheitsteams, darunter:

- Sicherheits-/IT-Analysten

- SOC

- CSIRT

- Datenanalysten

- Führungskräfte

Hier sehen Sie die konkreten Vorteile für die jeweilige Position sowie die jeweils zutreffenden spezifischen Anwendungsszenarien:

| Position | Vorteile |

|---|---|

| Sicherheits-/IT-Analysten | Optimierung der Möglichkeiten im Bereich Prävention und Erkennung sowie Verbesserung von Schutzmaßnahmen |

| SOC | Priorisierung von Zwischenfällen basierend auf dem Risiko und den Auswirkungen auf das Unternehmen |

| CSIRT | Beschleunigung der Untersuchung, Verwaltung und Priorisierung von Zwischenfällen |

| Datenanalysten | Aufdeckung und Verfolgung von Bedrohungsakteuren, die es auf das Unternehmen abgesehen haben |

| Führungskräfte | Verdeutlichung der für das Unternehmen bestehenden Risiken und der Optionen zur Reduzierung der Auswirkungen |

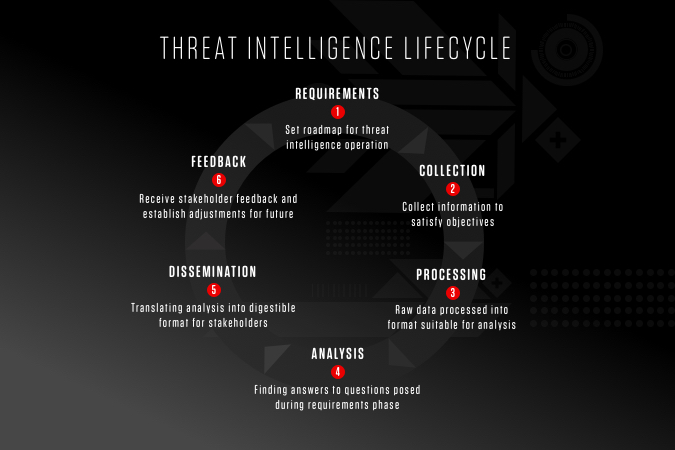

Informationslebenszyklus bei Bedrohungsdaten

Der Informationslebenszyklus ist ein Prozess, der Rohdaten in nutzbare Informationen umwandelt, die zur Entscheidungsfindung und für Maßnahmen genutzt werden. Sie werden bei Ihren Recherchen auf verschiedene Versionen des Informationszyklus stoßen, das Ziel ist aber stets das gleiche: die Unterstützung von Cybersicherheitsteams bei der Entwicklung und Umsetzung eines effektiven Bedrohungsdatenprogramms.

Die Erfassung von Bedrohungsdaten ist keine einfache Angelegenheit, da Bedrohungen sich permanent weiterentwickeln und Unternehmen sich schnell anpassen und entschlossen handeln müssen. Der Informationszyklus bietet ein Framework, mit dem Teams ihre Ressourcen optimieren und effektiv auf die moderne Bedrohungslandschaft reagieren können. Dieser Zyklus besteht aus sechs Schritten und bildet eine Feedback-Schleife, um die kontinuierlichen Verbesserung zu fördern.

Sehen wir uns die sechs Schritte an:

1. Anforderungen

Die Anforderungsphase ist für den Lebenszyklus von Bedrohungsdaten entscheidend, da hier die Roadmap für einen bestimmten bedrohungsdatenbezogenen Vorgang festgelegt wird. In dieser Planungsphase einigt sich das Team auf die Ziele und Methoden des Informationsprogramms, wobei die Anforderungen der beteiligten Verantwortlichen ausschlaggebend sind. Ein Ziel kann sein, Antworten auf diese Fragen zu erhalten:

- Wer sind die Angreifer und was sind ihre Motive?

- Was ist die Angriffsfläche?

- Welche spezifischen Maßnahmen sollten ergriffen werden, um vor künftigen Angriffen besser geschützt zu sein?

2. Erfassung

Nachdem die Anforderungen festgelegt wurden, steht die Erfassung der zum Erreichen dieser Ziele erforderlichen Informationen und die Wahl der Datenquellen an, z. B. Datenverkehrprotokolle, öffentlich verfügbare Datenquellen, relevante Foren, soziale Medien und Informationen von Branchen- oder Fachexperten vor.

3. Verarbeitung

Nach der Erfassung der Rohdaten müssen diese verarbeitet und in ein für die Analyse geeignetes Format umgewandelt werden. Dazu müssen meist Datenpunkte in Tabellen organisiert, Dateien entschlüsselt, Informationen aus fremdsprachigen Quellen übersetzt und die Daten auf Relevanz sowie Zuverlässigkeit überprüft werden.

4. Analyse

Nach der Verarbeitung des Datensatzes muss das Team eine sorgfältige Analyse durchführen, um Antworten auf die in der Anforderungsphase gestellten Fragen zu erhalten. In der Analysephase arbeitet das Team auch daran, konkrete Maßnahmen und nützliche Empfehlungen für Verantwortliche aus den Datensätzen abzuleiten.

5. Verteilung

In der Verteilungsphase muss das für Bedrohungsdaten zuständige Team die Analyseergebnisse in ein geeignetes Format bringen und die Ergebnisse den Verantwortlichen präsentieren. Die Präsentation der Analysen hängt von der Zielgruppe ab. Die Empfehlungen sollten in den meisten Fällen prägnant und ohne überflüssigen technischen Jargon präsentiert werden, entweder in Form eines einseitigen Berichts oder einiger Folien.

6. Feedback

Die letzte Phase des Bedrohungsdaten-Lebenszyklus beinhaltet das Einholen von Rückmeldungen zum bereitgestellten Bericht, um zu bestimmen, ob bei künftigen Zyklen Anpassungen nötig sind. Es kann sein, dass die Verantwortlichen andere Prioritäten haben, dass sie die Informationsberichte in anderen Abständen erhalten möchten oder dass Daten anders verteilt oder präsentiert werden sollten.

WEITERE INFORMATIONEN

Sie finden diesen Artikel informativ? Dann sehen Sie sich die Folge zu Bedrohungsdaten in unserer Webinarserie zum Basiswissen Cybersicherheit an:WEBCAST ANSEHEN

Anwendungsszenarien für Bedrohungsdaten

Hier ist eine Liste der Anwendungsszenarien je nach Position:

| Position | Anwendungsszenarien |

|---|---|

| Sicherheits-/IT-Analysten | Integration von Bedrohungsdaten-Feeds in andere Sicherheitsprodukte Blockierung schädlicher IP-Adressen, URLs, Domänen, Dateien usw. |

| SOC | Verwendung von Bedrohungsdaten zum Ergänzen von Warnmeldungen Verknüpfung von Warnmeldungen und Zwischenfällen Optimierung neuer Sicherheitskontrollen |

| CSIRT | Ermittlung des Wer/Was/Warum/Wann/Wie rund um einen Zwischenfall Analyse der Ursache zum Bestimmen des Ausmaßes eines Zwischenfalls |

| Datenanalysten | Breitere und tiefere Suche nach Angriffsspuren Überprüfung von Berichten zu Bedrohungsakteuren, um sie besser aufspüren zu können |

| Führungskräfte | Beurteilung des Bedrohungsrisikos für das Unternehmen insgesamt Erarbeitung einer Sicherheits-Roadmap |

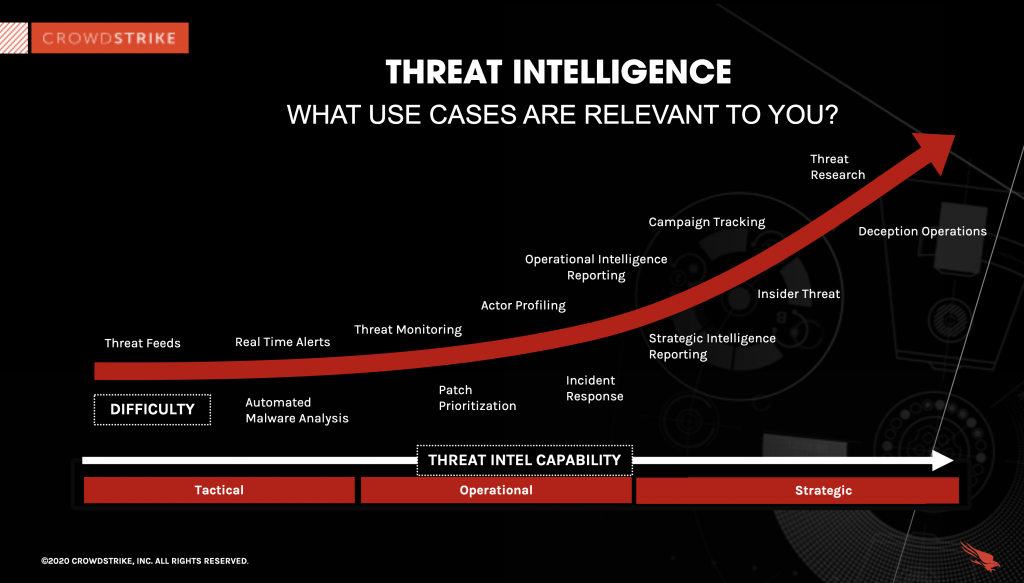

Drei Arten von Bedrohungsdaten

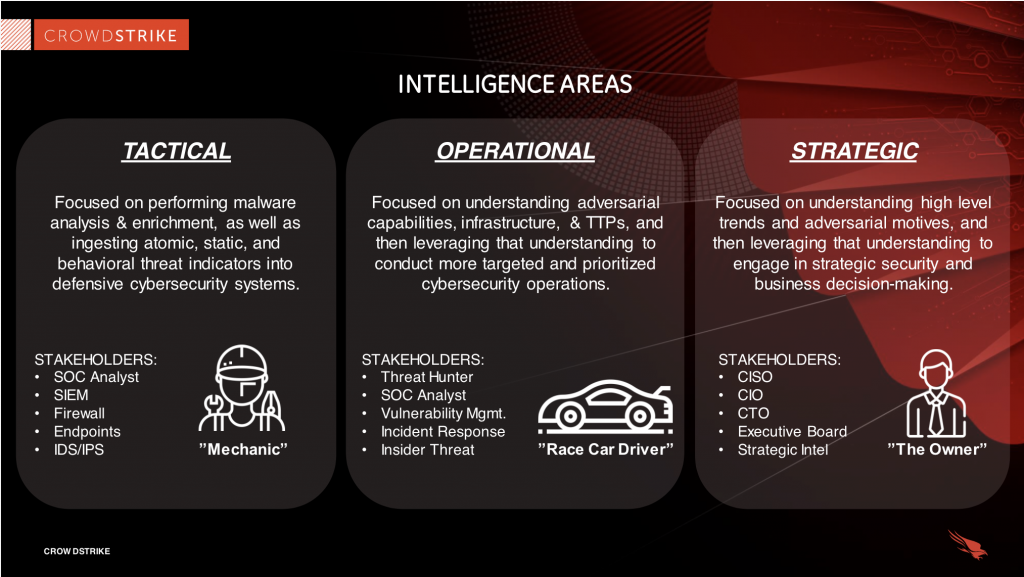

Im vorherigen Abschnitt haben wir gezeigt, dass Bedrohungsdaten Informationen zu bestehenden oder potenziellen Bedrohungen liefern. Die Informationen können einfach (z. B. der Name einer schädlichen Domäne), aber auch komplex (z. B. ein detailliertes Profil eines bekannten Bedrohungsakteurs) sein. Bedenken Sie, dass die drei Stufen der Bedrohungsdaten quasi eine Reifegradkurve bilden. Mit jeder Stufe erhalten Sie detailliertere und komplexere Kontextdaten und Analyseergebnisse. Sie richten sich an unterschiedliche Zielgruppen und können mit steigenden Kosten verbunden sein.

- Taktische Daten

- Operative Daten

- Strategische Daten

Taktische Bedrohungsdaten

Herausforderung: Unternehmen konzentrieren sich oft nur auf einzelne Bedrohungen.

Ziel: Es soll ein umfassenderes Bild von Bedrohungen erreicht werden, um das zugrunde liegende Problem aus der Welt schaffen zu können.

Bei taktischen Daten liegt der Fokus auf der unmittelbaren Zukunft. Sie sind oft technischer Natur und liefern einfache Kompromittierungsindikatoren (IOCs) wie schädliche IP-Adressen, URLs, Datei-Hashes und die Namen bekannter böswilliger Domänen. Sie können maschinenlesbar sein, sodass Sicherheitsprodukte sie über Feeds oder API-Integrationen erfassen können.

Taktische Daten sind der am einfachsten zu generierende Datentyp und praktisch immer automatisiert. Daher sind sie über Open-Source-Quellen und als frei zugängliche Daten-Feeds verfügbar, haben dabei aber nur eine sehr kurze Lebensdauer, da IOCs wie schädliche IP-Adressen oder Domänennamen innerhalb von Tagen oder sogar Stunden veraltet sein können.

Bedenken Sie, dass das bloße Abonnieren von Feeds zu unglaublich vielen Daten führen kann, aber nur wenige Mittel zur Verarbeitung und strategischen Analyse der für Sie relevanten Bedrohungen bietet. Wenn die Quelle nicht aktuell oder genau ist, kann es zudem zu False Positives kommen.

Wichtige Frage:

- Verfügen Sie über einen IOC-Feed?

- Sind die IOCs aktuell und relevant?

- Erfolgt die Malware-Analyse automatisiert?

Operative Bedrohungsdaten

Herausforderung: Bedrohungsakteure bevorzugen Techniken, die effektiv, opportunistisch und risikoarm sind.

Ziel: Durch das Verfolgen von Kampagnen und Erarbeiten von Profilen zu Bedrohungsakteuren soll ein genaueres Bild der Kontrahenten gezeichnet werden.

Genau wie Pokerspieler die Eigenarten der anderen studieren, um ihren nächsten Zug vorhersagen zu können, studieren auch Cybersicherheitsexperten ihre Gegner.

Hinter jedem Angriff steckt ein „Wer“, „Warum“ und „Wie“. Das „Wer“ wird Attribution genannt. Das „Warum“ ist das Motiv oder die Absicht. Das „Wie“ sind die TTPs, die der Bedrohungsakteur einsetzt. Zusammen liefern diese Faktoren einen Kontext, der zeigt, wie Bedrohungsakteure Kampagnen und groß angelegte Operationen planen, ausführen und aufrechterhalten. Diese Erkenntnisse sind operative Daten.

Maschinen alleine können keine operativen Bedrohungsdaten liefern. Es bedarf menschlicher Analyse, um die Daten in ein Format zu bringen, das Kunden problemlos nutzen können. Operative Daten erfordern zwar mehr Ressourcen als taktische Daten, sie haben aber auch eine längere Nutzungsdauer, da Bedrohungsakteure ihre TTPs nicht so schnell ändern können wie ihre Tools, z. B. eine bestimmte Art von Malware oder eine spezielle Infrastruktur.

Operative Daten sind vor allem für die Cybersicherheitsexperten hilfreich, die in einem SOC (Security Operations Center, Sicherheitskontrollzentrum) arbeiten und für alltägliche

Vorgänge zuständig sind. Diese Daten werden insbesondere für Cybersicherheitsaufgaben wie die Schwachstellenverwaltung, Reaktion auf Zwischenfälle und Bedrohungsüberwachung genutzt, da diese Aufgaben damit besser und effektiver erledigt werden können.

Wichtige Frage:

- Leitet das SOC Anwendungsszenarien aus den TTPs der Bedrohungsakteure ab?

- Werden Cyberbedrohungsdaten genutzt, um Schwachstellen zu priorisieren?

- Verwenden Sie aus Cyberbedrohungsdaten abgeleitete Yara/Snort-Regeln für die Bedrohungssuche?

WEITERE INFORMATIONEN

Sehen Sie sich den On-Demand-Webcast The Evolving World of Threat Intelligence an und erfahren Sie, wie sich Echtzeit-Schutzmaßnahmen durch die Kombination von künstlicher Intelligenz, Machine Learning und Cyberbedrohungsdaten verbessern lassen.CrowdCast ansehen

Strategische Bedrohungsdaten

Herausforderung: Fehleinschätzungen des Bedrohungsakteurs führen zu ungeeigneten geschäftlichen und organisatorischen Entscheidungen.

Ziel: Bedrohungsdaten sollten als Grundlage für geschäftliche Entscheidungen und die zugrundeliegenden Prozesse dienen.

Bedrohungsakteure agieren nicht in einem Vakuum – es gibt fast immer übergeordnete Faktoren, die die Ausführung von Cyberangriffen bestimmen. Nationalstaatliche Angriffe sind beispielsweise in der Regel mit geopolitischen Bedingungen und diese wiederum mit Risiken verbunden. Außerdem führt die finanziell motivierte Großwildjagd (Big Game Hunting) dazu, dass Cybercrime-Gruppen ihre Techniken beständig weiterentwickeln und daher nicht ignoriert werden sollten.

Strategische Daten zeigen, wie globale Ereignisse, Außenpolitik und andere langfristige lokale und internationale Vorgänge die Cybersicherheit eines Unternehmens möglicherweise beeinflussen können.

Strategische Daten helfen Entscheidungsträgern, sich die von Cyberbedrohungen hervorgerufenen Risiken für ihr Unternehmen zu verdeutlichen. Mit diesem Wissen können sie Cybersicherheitsinvestitionen beschließen, die zum effektiven Schutz ihres Unternehmens beitragen und zu den strategischen Prioritäten des Unternehmens passen.

Strategische Daten sind der tendenziell am schwierigsten zu generierende Datentyp. Diese Daten erfordern eine menschliche Datenerfassung sowie eine Analyse, für die genaue Kenntnisse in puncto Cybersicherheit sowie zu den Nuancen der weltweiten geopolitischen Lage notwendig sind. Strategische Daten werden in der Regel in Form von Berichten bereitgestellt.

OVERWATCH REPORT 2019

Möchten Sie wissen, welche Bedrohungsakteure unsere Threat Hunter im ersten Halbjahr 2019 beobachtet haben? Bericht des OverWatch-Teams für 2019 herunterladen

Jetzt herunterladenCrowdStrike-Tools für Bedrohungsdaten

Die Lösung CrowdStrike Falcon Intelligence hilft Unternehmen, Bedrohungsdaten mühelos zu erfassen, Maßnahmen zu ergreifen und Dateninvestitionen bestmöglich zu nutzen.

So nutzt CrowdStrike Bedrohungsdaten

Integrierte Daten, zugeschnitten auf Ihr Unternehmen

CrowdStrike Falcon® Intelligence™ automatisiert die Bedrohungsuntersuchung und liefert verwertbare Informationsberichte sowie individuelle Kompromittierungsindikatoren, die speziell auf die für Ihre Endgeräte relevanten Bedrohungen zugeschnitten sind. Durch diese Automatisierung müssen Sie nicht mehr auswählen, welche Bedrohungen analysiert werden sollen, und können stattdessen einfach diejenigen analysieren, die für Ihr Unternehmen am relevantesten sind.

KOSTENLOSE CROWDSTRIKE FALCON® Intelligence-TESTVERSION NUTZEN

CrowdStrike Falcon® Intelligence kombiniert die Tools, die von erstklassigen Analysten eingesetzt werden, zu einer nahtlosen Lösung und führt die Analysen automatisch durch. Das integrierte Toolset umfasst Funktionen für Malware-Analyse und Malware-Suche sowie den globalen Kompromittierungsindikatoren-Feed von CrowdStrike. CrowdStrike Falcon® Intelligence ermöglicht es allen Teams – unabhängig von ihrer Größe oder ihren Kompetenzen –, Bedrohungen besser zu verstehen, schneller zu reagieren und Angreifern bei ihrem nächsten Schritt zuvorzukommen.

CrowdStrike Falcon® Intelligence Premium: Der Faktor Mensch

Mit Falcon Intelligence Premium-Datenberichten profitiert Ihr Unternehmen vom Fachwissen des CrowdStrike Global Intelligence-Teams, sodass Sie besser für den Kampf gegen Angreifer gewappnet sind. Das CrowdStrike Intelligence-Team ist ein Pionier der Angreiferanalyse. Es verfolgt mehr als 121 nationalstaatliche, Cybercrime- und Hacktivismus-Gruppen, studiert deren Absichten und analysiert ihre Praktiken. Das Team aus Datenanalysten, Sicherheitsforschern, Kulturexperten und Linguisten deckt einzigartige Bedrohungen auf und liefert bahnbrechende Untersuchungen, durch die CrowdStrike besser in der Lage ist, proaktive Informationen bereitzustellen, mit denen Sie Ihre Sicherheitslage deutlich verbessern und Angreifern einen Schritt voraus bleiben können.

Sie möchten mehr über CrowdStrike Falcon® Intelligence erfahren? Sehen Sie sich die folgenden Ressourcen an:

CROWDSTRIKE FALCON® Intelligence-PLATTFORM DATENBLATT ZU CROWDSTRIKE FALCON® Intelligence