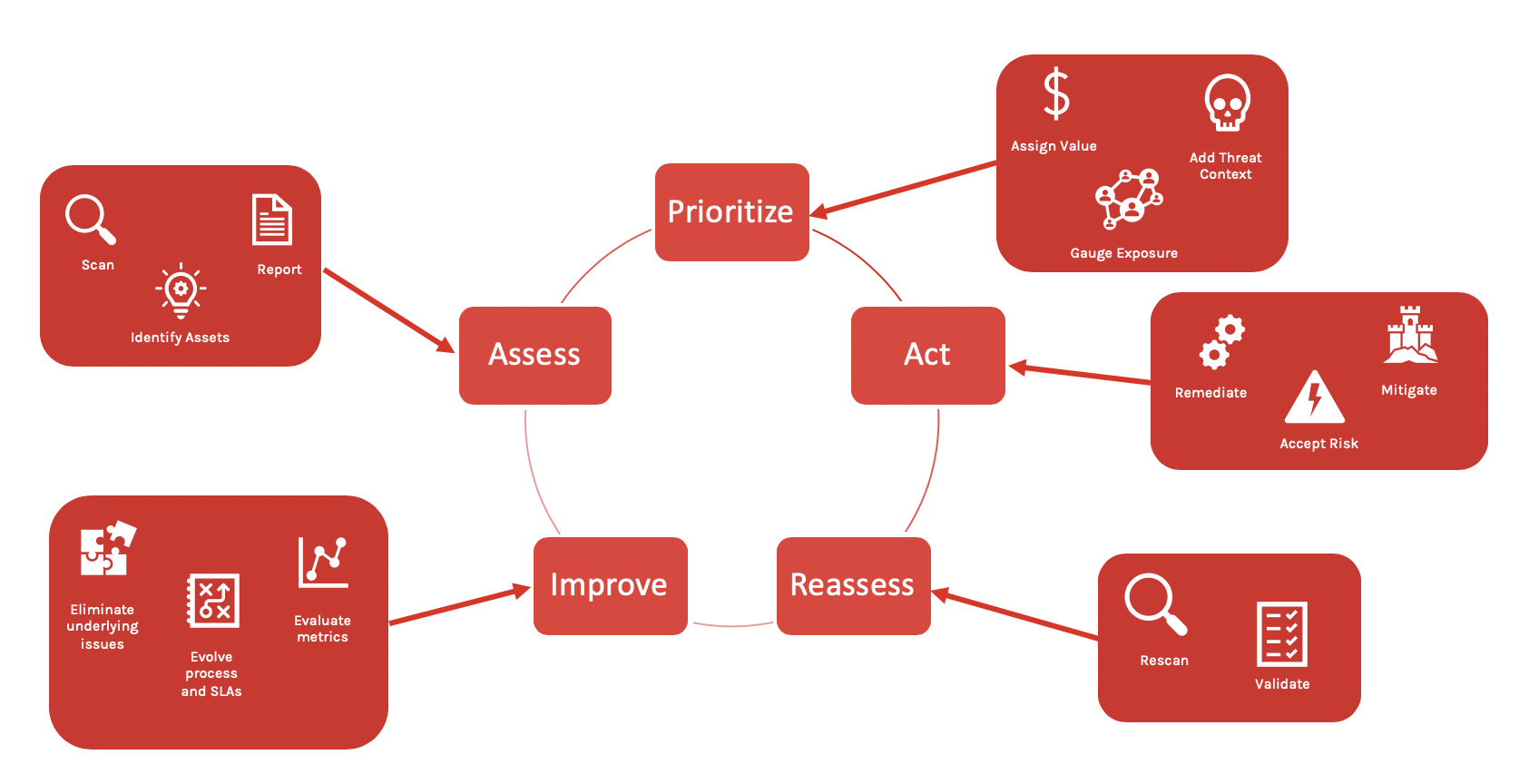

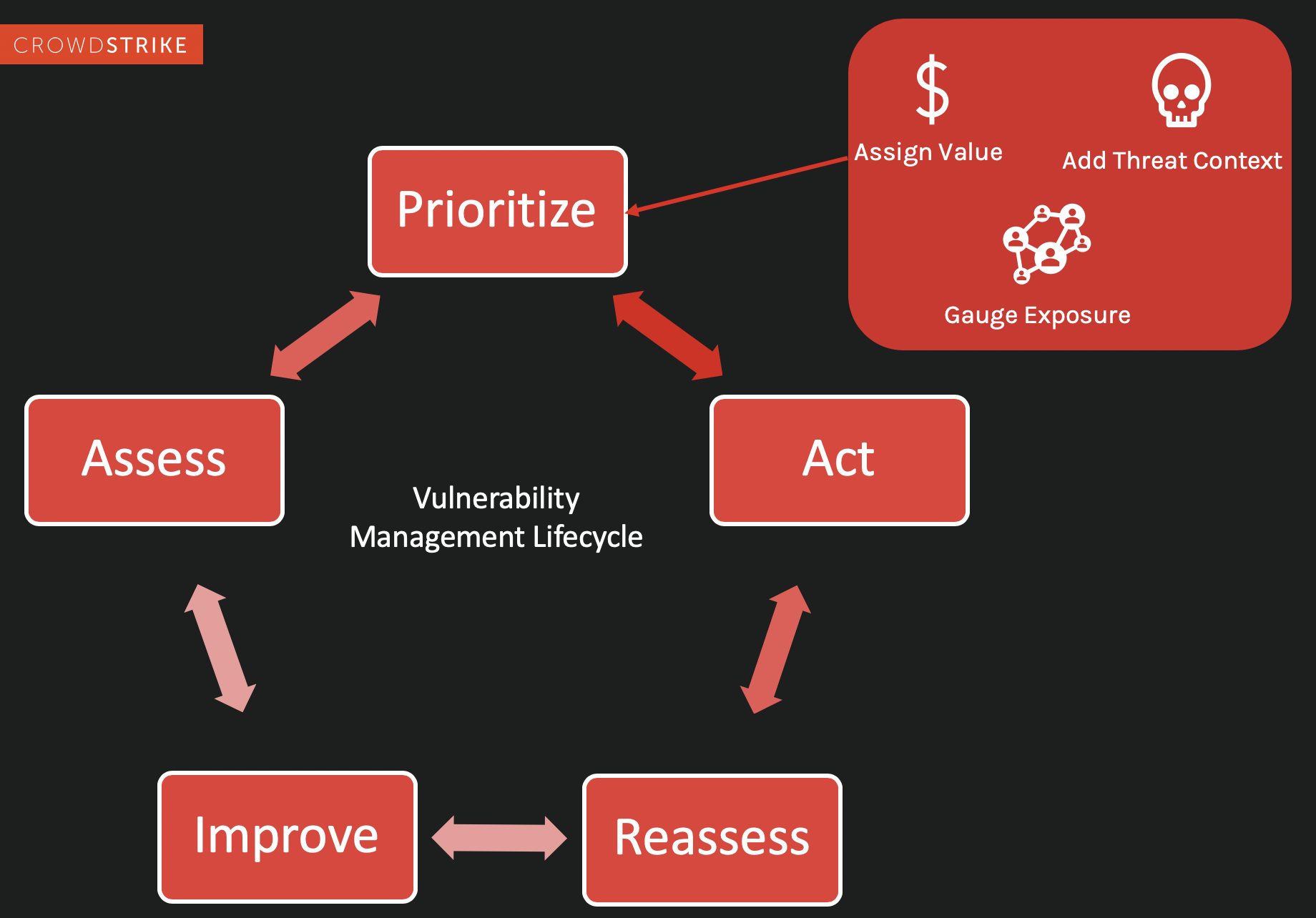

Was sind die 5 Schritte des Lebenszyklus der Schwachstellenverwaltung?

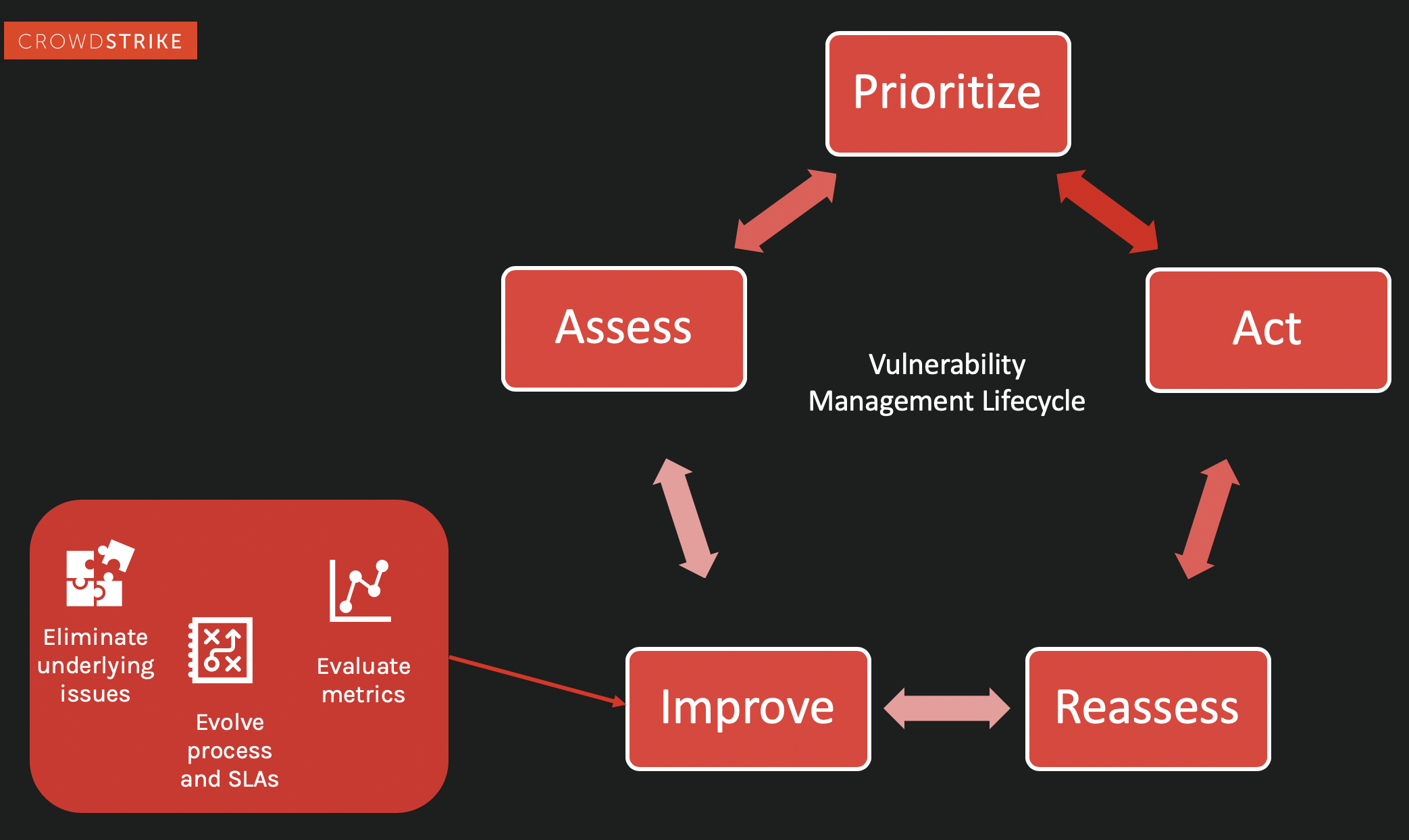

Der Lebenszyklus der Schwachstellenverwaltung umfasst diese fünf wesentlichen Phasen:

- Schritt 1: Bewerten

- Schritt 2: Priorisieren

- Schritt 3: Handeln

- Schritt 4: Neu bewerten

- Schritt 5: Verbessern

Schritt 1: Assets bewerten

Die Bewertung ist die erste Phase des Zyklus. In dieser Phase grenzen Analysten die Assets ein, die auf Schwachstellen geprüft werden sollen, und definieren diese. Im nächsten Schritt werden die einzelnen Assets auf etwaige Schwachstellen geprüft und ein Bericht generiert. Dieser nennt die gefährdeten Assets, die gepatcht bzw. weitergehend untersucht oder korrigiert werden müssen.

Für die Durchführung einer Schwachstellenbewertung können Sie eine netzwerkbasierte Lösung oder einen auf jedem Asset installierten Sensor (Agenten) verwenden.

Bei einer netzwerkbasierten Legacy-Lösung müssen sich alle Endgeräte im Netzwerk befinden, wo sie dann von einem Tool für Schwachstellenbewertung abgefragt und gescannt werden. Zu den Herausforderungen netzwerkbasierter Scans gehören Zugriffsprobleme und begrenzte Transparenz. Wenn ein Asset nicht mit dem Netzwerk verbunden ist, kann der Sicherheitsanalyst nicht erkennen, ob und wo Risiken bestehen.

In der Regel sind bei netzwerkbasierten Legacy-Lösungen außerdem Anmeldedaten erforderlich, um umfassende Transparenz zu erhalten. Die Verwaltung der Anmeldedaten für erfolgreiche Schwachstellenscans ist in vielen Unternehmen vielschichtig und komplex, sodass mitunter nicht vollständig erkannt wird, welche Assets sicher sind und welche nicht. Zudem werden bei einer herkömmlichen Schwachstellenlösung oft Plug-ins zum Tool hinzugefügt (manchmal hunderte oder tausende Komponenten), die sich nicht alle mit der im Unternehmen vorhandenen Software „vertragen“. Das erhöht nicht nur den Zeitaufwand für Host-Scans, sondern kann auch eine funktionierende Umgebung außer Gefecht setzen.

Für eine agentenbasierte Bewertung muss auf jedem Asset ein Sensor installiert werden. Heute setzen die meisten agentenbasierten Schwachstellenscanner sperrige Agenten voraus, die die Leistung der Endgeräte häufig extrem beeinträchtigen. Und während der Scans reagieren die Systeme gar nicht mehr oder nur langsam oder stürzen sogar ab.

Aufgrund der erheblichen Leistungseinbußen kann die Umgebung bei netzwerk- und agentenbasierten Legacy-Scanlösungen oft nur abschnittsweise gescannt werden, wodurch der Bewertungsprozess stark verlangsamt wird. Durch schrittweise oder segmentweise Scans können Sicherheitsteams Verbindungsprobleme und Systemabstürze vermeiden, allerdings wird dadurch das Ziel der Schwachstellenprüfung verfehlt, alle relevanten Hosts zeitnah zu prüfen und Schwachstellen unverzüglich zu beheben.

Im Anschluss an den Scanvorgang stellen Legacy-Lösungen meist einen massiven, sperrigen Bericht bereit, den Analysten erst mühsam durchforsten müssen, um die korrekturbedürftigen Bereiche zu bestimmen. Ein weiteres Problem bei dieser Herangehensweise ist die Aktualität: Sobald ein Bericht generiert wurde, ist er bereits veraltet. Neue Schwachstellen können dann monatelang oder noch länger unerkannt bleiben.

Dank Cloud-Technologien und einer schlanken Agentenarchitektur können moderne Tools zur Schwachstellenverwaltung (wie Falcon Spotlight™, eine Komponente der CrowdStrike Falcon®-Plattform) heute kontinuierlich ausgeführt werden. Bei einer solchen scanlosen Lösung kann das Schwachstellenverwaltungs-Team zahlreiche Schwachstellen unmittelbar erkennen, da die Daten in der Cloud gehostet werden und dadurch jederzeit verfügbar sind. Und weil die Daten in Echtzeit verfügbar sind, ist das Scannen ein kontinuierlicher und kein punktueller Prozess.

Nachdem alle Assets bewertet wurden, geht es in der nächsten Phase darum, die Schwachstellen zu priorisieren. (Mögliche Lösungen finden Sie im Artikel „Schwachstellenverwaltung“ unter „Lösungen zur Schwachstellenverwaltung: Darauf sollten Sie achten“.)

Schritt 2: Schwachstellen priorisieren

Nachdem Sie Daten dazu erfasst haben, welche Assets und Systeme potenzielle Schwachstellen oder Risiken aufweisen, beginnt die eigentliche Arbeit. In dieser Phase des Zyklus führt das Schwachstellenverwaltungs-Team drei Schritte durch, um die Aktionen der nächsten Phase zu bestimmen.

- Einen Wert zuweisen. An dieser Stelle kommt Ihre Vorbereitung zum Tragen. Nachdem Sie die kritischen Assets bereits identifiziert haben, dürfte es relativ einfach sein, jedem Asset eine Priorität für die Untersuchung zuzuweisen.

- Anhand der Prioritätenliste das Bedrohungsrisiko für jedes Asset festlegen. Es ist etwas Untersuchungs- und Rechercheaufwand erforderlich, um die Risikostufe jedes Assets zu bestimmen.

- Bericht mit Bedrohungskontext ergänzen. Die Kommunikation mit Ihrem allgemeinen Sicherheitsteam und der Einsatz leistungsstarker Sicherheitstools für Endgeräte sind wichtige Faktoren. Eine genauere Analyse (interner und externer) Bedrohungsdaten kann dazu führen, dass die in den Schritten 1 und 2 festgelegten Risikostufen erheblich angepasst werden müssen.

EXPERTEN-TIPP

<strong>Die CrowdStrike Falcon-Plattform bietet eine umfassende Lösung, mit der Sie über Falcon Spotlight Schwachstellen anzeigen und bewerten können. Zusätzlich zur Schwachstellenbewertung bietet CrowdStrike Falcon® Intelligence die branchenweit einzige Lösung, die Bedrohungsdaten innerhalb der Plattform integriert. Die Daten werden von den erstklassigen Threat Huntern, Forschern und Datenexperten von CrowdStrike permanent aktualisiert. Dabei werden äußerst praxisrelevante Informationen zu staatlichen Akteuren, Cyberkriminellen, Hacktivisten und anderen Bedrohungsakteuren sowie zu böswilligen Aktivitäten, gezielten Angriffen und betroffenen Branchen mit spezifischen CVEs zusammengeführt, damit Unternehmen sofort erfahren, wie sie sich bestmöglich schützen können. Weitere Informationen zu CrowdStrike Falcon Intelligence

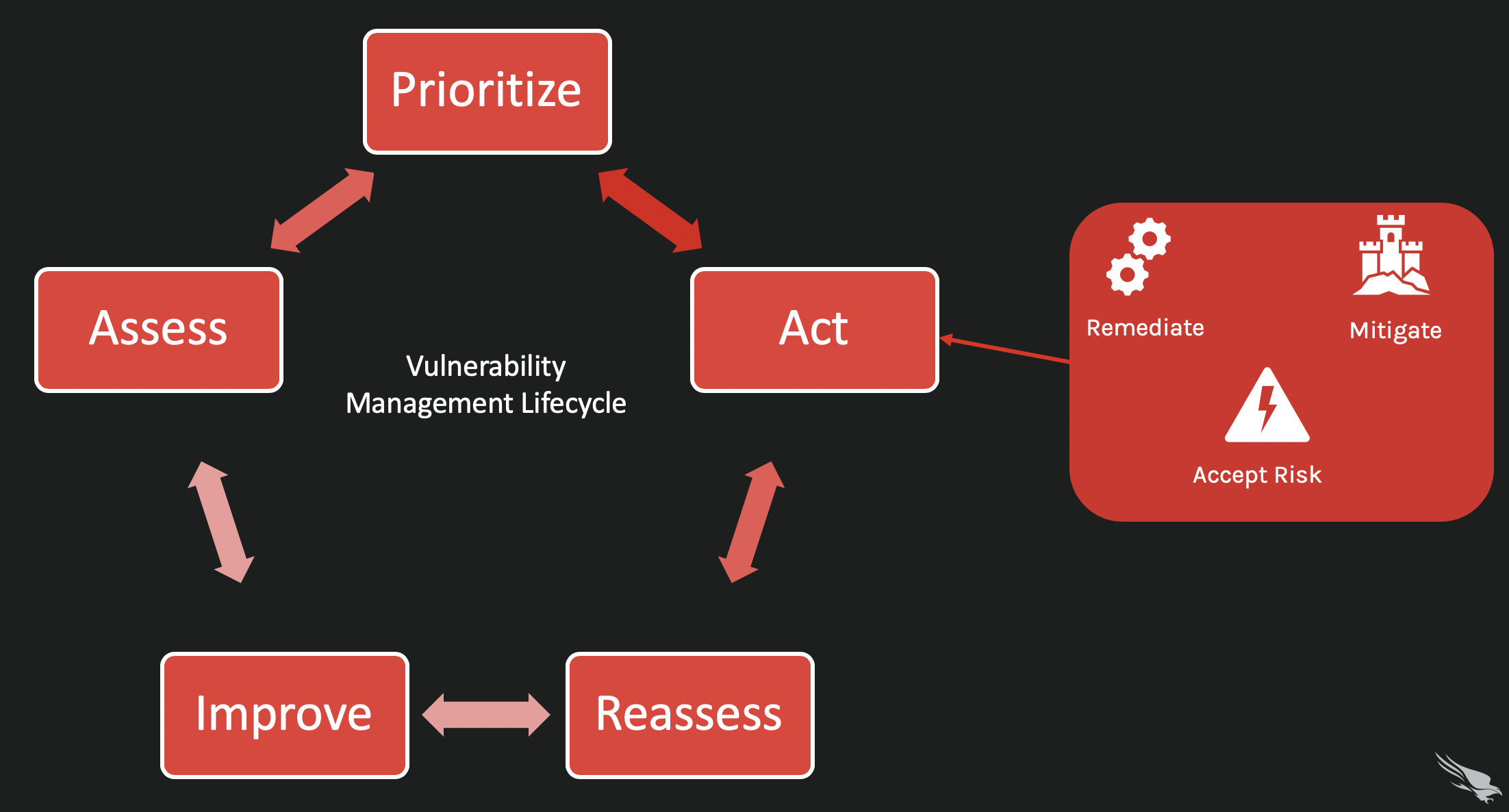

Schritt 3: Handeln

Wie können Sie die Informationen aus der Priorisierungsphase nutzen? Sie haben drei Möglichkeiten:

- Sie akzeptieren das Risiko, das vom anfälligen Asset ausgeht. Diese Option kommt eventuell für nicht kritische Assets oder Systeme mit sehr geringer Gefährdung infrage.

- Sie verringern die Schwachstelle oder entwickeln eine Strategie oder Technik, die es dem Angreifer erschwert oder unmöglich macht, die Schwachstelle auszunutzen. Dadurch wird die Schwachstelle zwar nicht beseitigt, jedoch sorgen Ihre Richtlinien oder Schutzmaßnahmen dafür, dass Ihre Systeme sicher bleiben.

- Sie beheben die Schwachstelle vollständig. Dies ist die bevorzugte Option, wenn die Schwachstelle bekanntermaßen hoch riskant bzw. Teil eines kritischen Systems oder Assets in Ihrem Unternehmen ist. Führen Sie eine Patch-Installation oder ein Upgrade für das Asset durch, um zu verhindern, dass die Schwachstelle zu einem Einfallstor für einen Angriff wird.

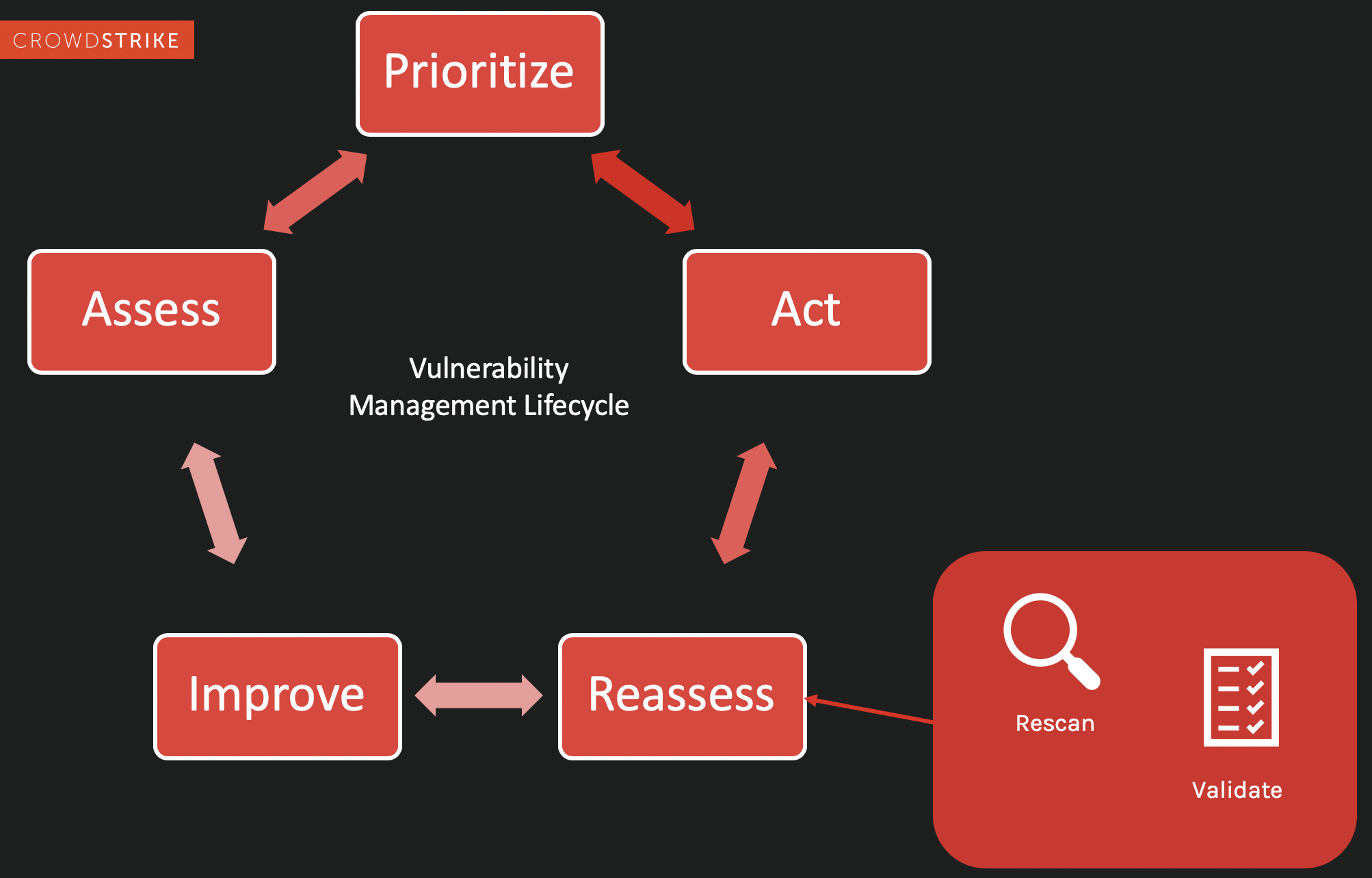

Schritt 4: Neu bewerten

Nachdem Sie Ihre Schwachstellenliste priorisiert und je nach Gefährdungsstufe Maßnahmen zugewiesen haben, sollten Sie die Sicherheit neu bewerten und prüfen. Die Neubewertung gibt Aufschluss darüber, ob die von Ihnen beschlossenen Maßnahmen erfolgreich waren und ob es neue Probleme in Bezug auf dieselben Assets gibt. Somit können Sie die Ergebnisse validieren, Probleme ggf. von der Liste streichen oder neue hinzufügen. In dieser Phase ist es außerdem hilfreich, Kennzahlen über die kontinuierlichen Bemühungen Ihres Teams an das Management weiterzugeben.

Schritt 5: Verbessern

Dies ist die letzte Phase der Schwachstellenverwaltung. Ein optimales Programm für Schwachstellenverwaltung verfolgt das Ziel, kontinuierliche Verbesserungen herbeizuführen, schwache Abwehrmaßnahmen zu stärken, zugrunde liegende Probleme aktiv zu beseitigen, die Vorbereitung neu zu bewerten und die vorbereitenden Fragen noch einmal zu prüfen. Durch die regelmäßige Überprüfung des gesamten Lebenszyklus der Schwachstellenverwaltung und die Identifizierung von Verbesserungsmöglichkeiten können Sie proaktiv jede Art von Schwachstelle vermeiden, über die Ihr Unternehmen angegriffen werden könnte.

See Crowdstrike Falcon In Action

Laden Sie das Datenblatt zu Falcon Spotlight herunter und informieren Sie sich über den Ansatz von CrowdStrike für Schwachstellenverwaltung.

Jetzt herunterladen