Unternehmen und Institutionen ist durchaus bekannt, dass entschlossene Angreifer viel Geduld und Einfallsreichtum aufbringen, wenn es darum geht, Verteidigungsmaßnahmen zu umgehen. Wenn es ihnen schließlich gelingt, Zugang zu Systemen und Netzwerken zu erhalten, versagen die üblichen Schutzmaßnahmen oft völlig unbemerkt, da sie den Einbruch nicht erkennen – geschweige denn vor der Gefahr warnen.

Ein Hauptfaktor für dieses Versagen ist oft ein Mangel an Sichtbarkeit. Wer diese Herausforderungen meistern will, kommt um Endpoint Detection & Response (EDR) (Endgeräteerkennung und Reaktion) nicht herum. Der vorliegende Beitrag vermittelt einen Einblick davon, was EDR ist, wie es funktioniert und warum es ein zentraler Bestandteil einer umfassenden Sicherheitsstrategie sein sollte.

Global Threat Report

Laden Sie den Global Threat Report 2020 herunter, um Trends in den sich ständig weiterentwickelnden Taktiken, Techniken und Verfahren der Angreifer aufzudecken, die unsere Teams im vergangenen Jahr beobachtet haben.

HerunterladenDefinition von Endpoint Detection & Response

Wer eine Antwort auf die Frage „Was ist Endgeräteerkennung und Reaktion (EDR)“ sucht, sollte sich bewusst machen, dass EDR für ein entscheidendes Sicherheitsmerkmal sorgt: Sichtbarkeit.

EDR-Produkte zeichnen Systemaktivitäten und -ereignisse an Endgeräten auf und machen damit den Sicherheitsverantwortlichen die Aktivitäten sichtbar, die sie zur Aufdeckung von Vorfällen erkennen müssen und die ihnen sonst verborgen blieben.

„Wer sich damit auseinandersetzt, was Endgeräteerkennung und Reaktion ist, und sich dann auf die Suche nach der richtigen Lösung macht, wird auf eine Reihe von Lösungen verschiedener Anbieter stoßen, die in Umfang und Leistungsfähigkeit stark variieren können.“

Dieser Beitrag soll Ihnen verdeutlichen, was Endgeräteerkennung und Reaktion ist und wie sich eine solche Lösung in eine robuste Sicherheitsstrategie einfügt. Zudem soll der Beitrag aufzeigen, welche Vorteile es mit sich bringt, EDR in das eigene Sicherheitskonzept zu integrieren.

Expert Tip

Was ist der Unterschied zwischen EDR und Antivirus? Antivirus ist die Präventionskomponente der Endpunktsicherheit, mit der verhindert werden soll, dass Bedrohungen in ein Netzwerk gelangen. Wenn Bedrohungen an einem Antivirenprogramm vorbeigehen, erkennt EDR diese Aktivität und ermöglicht es den Teams, den Gegner einzudämmen, bevor sie sich seitlich im Netzwerk bewegen können.

Was sind die wesentlichen Sicherheitsaspekte einer EDR-Lösung?

Laut Gartner muss eine wirksame EDR folgende Fähigkeiten aufweisen:

- Suche und Untersuchung von Vorfallsdaten

- Auslösen von Warnmeldungen oder Validierung verdächtiger Aktivitäten

- Erkennen verdächtiger Aktivitäten

- Bedrohungssuche oder Datenanalyse

- Stoppen bösartiger Aktivitäten

Worauf man bei einer EDR-Lösung achten sollte

Wer die wesentlichen Aspekte der Endgeräteerkennung und Reaktion versteht und diese in ihrer Bedeutung einordnen kann, weiß, worauf er achten sollte. Suchen Sie unbedingt nach einer EDR-Lösung, die das höchste Schutzniveau bietet und gleichzeitig den geringsten Aufwand und die geringsten Investitionen erfordert. So schaffen Sie für Ihr Sicherheitsteam einen echten Mehrwert, ohne dessen Ressourcen übermäßig zu belasten. Im Folgenden werden die sechs wichtigsten Aspekte genannt, auf die Sie bei der Wahl einer EDR-Lösung achten sollten:

1. Sichtbarkeit:

Sichtbarkeit in Echtzeit über alle Endpunkte hinweg ermöglicht es Ihnen, die Aktivitäten von Angreifern zu erkennen, noch während diese versuchen, in Ihre Umgebung einzudringen. So können Sie Angreifer unverzüglich stoppen.

2. Zentraler Datenbestand:

Für eine wirksame Endgeräteerkennung und Reaktion müssen große Mengen an Telemetriedaten von Endgeräten gesammelt, mit Kontext angereichert und mit einer Vielzahl von Analysetechniken auf Anzeichen von Angriffen untersucht werden.

3. Verhaltensschutz:

Wer sich allein auf signaturbasierte Methoden oder Gefährdungsindikatoren verlässt, riskiert ein unbemerktes Versagen der Schutzmaßnahmen und damit Cybersicherheitsvorfällen. Eine effektive EDR-Lösung erkennt schädliches Verhalten durch die Detektion von Angreifertypischen Techniken, Taktiken und Prozeduren, damit verdächtige Aktivitäten gemeldet werden und auch automatisch gestoppt werden, bevor ein System kompromittiert wird.

4. Einblick und Aufklärung:

Eine EDR-Lösung, die mit integrierter Cyber Threat Intelligence (Aufklärungsdaten zu Bedrohungen und Akteuren) arbeitet, liefert den nötigen Kontext, wie beispielsweise Details über den Angreifer, der es aktuell auf Sie abgesehen hat, oder weiterführende Informationen über den Angriff.

5. Schnelle Reaktion:

Fortschrittliche EDR-Lösungen können nicht nur schnelle und gezielte aktive Maßnahmen ermöglichen, sondern Angriffe aktiv und präventiv stoppen, bevor daraus eine Sicherheitsverletzung wird. So kann sich Ihr Unternehmen schnell wieder auf sein eigentliches Geschäft konzentrieren.

6. Cloud-basierte Lösung:

Eine Cloud-basierte EDR Lösung ist die einzige Möglichkeit, den Betriebsaufwand zu reduzieren, die Belastung der Endgeräte zu minimieren und gleichzeitig sicherzustellen, dass Suche, Analyse und Nachforschung präzise und in Echtzeit durchgeführt werden können.

Learn More

Sehen Sie sich unseren On-Demand-Webcast an, um die Rolle der Endgeräteerkennung und Reaktion als Teil einer umfassenden Strategie zum Endgeräteschutz zu verstehen: “Endpoint Detection and Response (EDR): Choosing the right solution” Webcast ansehen

Wie funktioniert EDR?

Wer die Frage beantworten möchte: „Wie funktioniert Endgeräteerkennung und Reaktion?“, sollte eine Lösung suchen, die die erforderliche Funktionalität beinhaltet, aber darüber hinaus besondere Leistungsmerkmale bietet, die wirksamer vor den versierten Angreifern von heute schützen können.

CrowdStrike® Falcon Insight™ EDR beinhaltet genau diese Funktionalität der neuesten Generation, die über herkömmliche Verteidigungsmaßnahmen hinausgehen. Damit wird ein unbemerktes Versagen der Schutzmaßnahmen verhindert, das dazu führt, dass sich Angreifer Tage, Wochen oder sogar Monate in Ihrer Umgebung aufhalten, ohne dass ein Alarm ausgelöst wird. Die Lösung vermittelt einen kontinuierlichen und umfassenden Einblick in das Geschehen auf Ihren Endgeräten in Echtzeit. Dies in Verbindung mit der Anwendung von Verhaltensanalysen und der Bereitstellung fundierter Informationen verhindert, dass ein Vorfall zu einer ernsthaften und meldepflichtigen Sicherheitsverletzung wird.

CrowdStrike Falcon Insight bietet folgende wichtige Funktionen:

Automatische Aufdeckung versteckter Angreifer

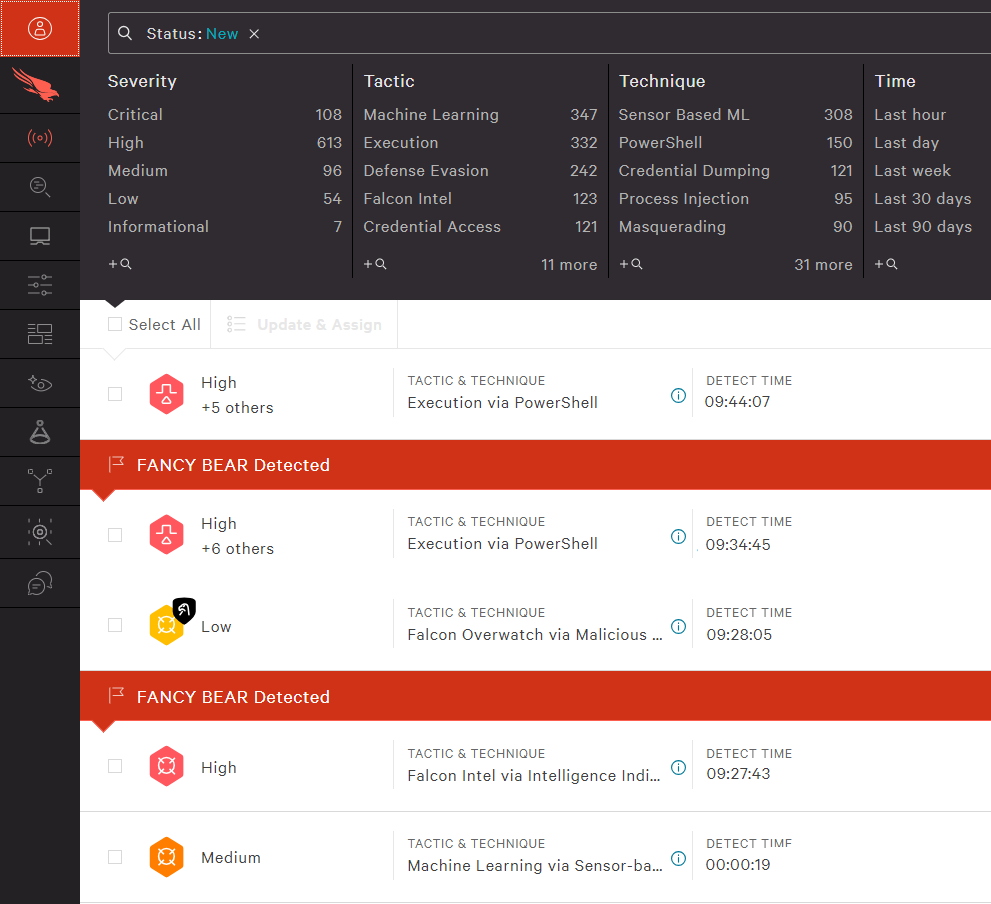

Falcon Insight kombiniert einen umfassenden Einblick in alle Endgeräte mit Angriffsindikatoren und wendet Verhaltensanalysen an, die Milliarden von Ereignissen in Echtzeit analysieren, um Spuren verdächtiger Verhaltensweisen automatisch zu erkennen.

Der Agent von Falcon Insight erkennt einzelne Ereignisse als Teil einer umfassenden Abfolge und wendet die aus CrowdStrike Intelligence abgeleitete Sicherheitslogik an. Wenn eine Folge von Ereignissen mit einem bekannten Angriffsindikator übereinstimmt, erkennt der Agent von Falcon die Aktivität als bösartig und löst automatisch einen Alarm aus. Anwender können zudem ihre eigenen benutzerdefinierten Suchanfragen schreiben und dabei bis zu 90 Tage zurückgehen. Dank der Cloud-Architektur liefert Falcon Insight das Ergebnis in maximal fünf Sekunden.

Integrierte Cyber Threat Intelligence

Die Integration der CrowdStrike Threat Intelligence sorgt für eine schnellere Erkennung aller als bösartig erkannten Aktivitäten, Taktiken, Techniken und Verfahren. Dies liefert Ihnen kontextualisierte Informationen, die eine Zuordnung eines mutmaßlichen Verursacher ermöglichen, sowie weitere Details über den Angreifer und alle weiterführende Informationen.

Security Operation Center (SOCs) und Sicherheitsanalysten erhalten eine detaillierte Darstellung, die das „Wer, Warum und Was“ des Vorfalls beschreibt. Dies befähigt Unternehmen und Institutionen dazu, sich besser vorzubereiten und zu schützen.

Managed Threat Hunting zur proaktiven Verteidigung

Die proaktive Suche nach Bedrohungen durch das Falcon OverWatch™ Team als Teil der Falcon-Plattform erhöht zusätzlich das Schutzniveau. Ein Team von erfahrenen Experten, die im Auftrag des Kunden handeln, stellt sicher, dass Bedrohungen nicht übersehen werden, damit es zu keiner Sicherheitsverletzung mit ihren möglicherweise verheerenden Folgen kommt.

Mit Falcon Insight EDR arbeiten die Teams von Falcon OverWatch proaktiv an der Suche, Analyse und Beratung zu Bedrohungsaktivitäten in der Kundenumgebung. Sobald diese Experten eine Bedrohung finden, arbeiten sie mit dem Team des Kunden zusammen, um den Vorfall zu analysieren, zu untersuchen und zu beheben, bevor aus einem kleinen Incident ein handfester Sicherheitsvorfall wird.

Sichtbarkeit in Echtzeit und im Rückblick

Falcon Insight verhält sich wie die Blackbox eine Flugzeuges als digitaler Datenschreiber am Endgerät und zeichnet relevante Aktivitäten auf. So werden auch Vorfälle erfasst, die von den Präventionsmechanismen nicht abgefangen wurden. Kunden erhalten einen umfassenden Einblick in alles, was auf ihren Endgeräten unter Sicherheitsaspekten geschieht, da der Agent von Falcon über 400 unterschiedliche Arten von sicherheitsrelevanten Ereignissen verfolgt, wie z. B. Erstellen von Prozessen, Laden von Treibern, Ändern von Registrierungseinträgen, Zugreifen auf Festplatten und Speicher oder Netzwerkverbindungen.

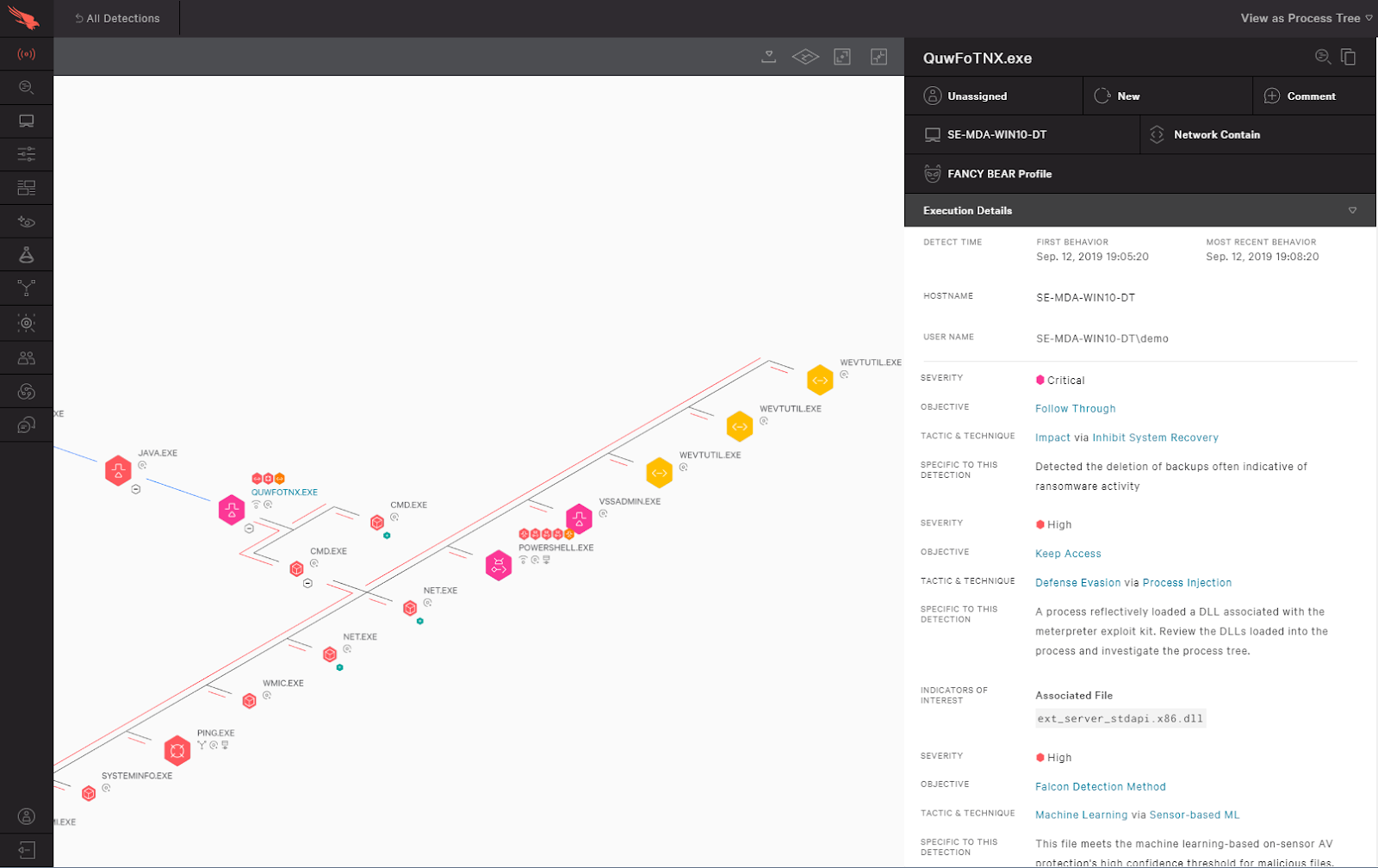

Example of an interactive process tree with context

Dadurch erhalten Sicherheitsverantwortliche die Informationen, die sie benötigen:

- lokale und externe Adressen, mit denen sich der Host verbindet

- alle Benutzerkontenanmeldungen, sowohl direkte als auch entfernte

- eine Zusammenfassung zu Änderungen an Autostart-Schlüsseln, ausführbaren Dateien und der Verwendung von Administrationswerkzeugen

- Prozessausführungen

- Netzwerkaktivitäten auf Prozessebene im Überblick und im Detail, einschließlich DNS-Anfragen, Verbindungen und offenen Ports

- Erstellung von Archivdateien, einschließlich RAR und ZIP

- Nutzung von Wechselmedien

Dank dieser vollständigen Überwachung sicherheitsrelevanter Endgeräteaktivitäten können Sicherheitsverantwortliche die Aktivitäten eines Angreifers in Echtzeit beobachten. Sie sehen, welche Befehle Angreifer ausführen und welche Techniken sie verwenden, während diese versuchen, in eine Umgebung einzubrechen oder sich darin zu bewegen.

Schnellere Ermittlungen

Das Falcon Insight EDR von CrowdStrike beschleunigt die Untersuchung und letztendlich auch die Behebung, da die von den Endgeräten gesammelten Informationen in der CrowdStrike Cloud in einer modernen graphenbasierten Datenbank – dem ThreatGraph – gespeichert und verarbeitet werden.

Das Modell des ThreatGraph verfolgt alle Beziehungen und Kontakte zwischen den einzelnen Endgeräteereignissen mithilfe einer massiven, leistungsstarken Graphdatenbank, die Details und Kontexte schnell und skalierbar für historische Daten und Echtzeitdaten bereitstellt. So können Sicherheitsverantwortliche mögliche Vorfälle schnell und gezielt untersuchen.

Diese Geschwindigkeit und Sichtbarkeit in Kombination mit der integrierten, kontextualisierten Cyber Threat Intelligence liefern die Informationen, die für ein fundiertes Verständnis der Situation erforderlich sind. Sicherheitsteams können selbst komplexe Angriffe wirksam verfolgen und Vorfälle umgehend aufdecken. Das verschafft ihnen die Möglichkeit, zu analysieren, zu validieren und zu priorisieren, was sie zu einer schnellen und präzisen Behebung unternehmen müssen.

Direkte und gezielte Maßnahmen

Falcon Insight kann das Endgerät mit dem „Network Containment“ sofort isolieren. Unternehmen und Institutionen sind damit in der Lage, schnell und umgehend zu handeln, indem sie potenziell betroffene Hosts von allen Netzwerkaktivitäten trennen.

Sobald sich ein Endgerät im Containment befindet, kann es zwar weiterhin Daten aus der CrowdStrike Cloud senden und verwaltet werden, aber es bleibt isoliert, auch wenn die Verbindung zur Cloud unterbrochen wird. In diesem Zustand verharrt es auch bei einem möglichen Neustart.

Falcon Insight beinhaltet außerdem “Real Time Response”. Dank der verbesserten Sichtbarkeit können Sicherheitsverantwortliche gegebene Bedrohungen sofort einordnen und direkt beheben, ohne die Leistung der Systeme zu beeinträchtigen.

Real Time Response umfasst zwei integrierte Funktionsbereiche die Sie während der Untersuchungen nutzen können, um die Fehlerbehebung zu beschleunigen.

Sichern weiterer Daten und Beweise: ermöglicht es dem Analysten, das Risiko und den Umfang einer Bedrohung sofort zu verstehen. Hierzu können sie folgende Aufgaben ausführen:

- Dateisystem erkunden und Dateien extrahieren

- Laufende Prozesse auflisten

- Ereignisprotokolle von Windows extrahieren

- Windows-Registrierung abfragen

- Aktuelle Netzwerkverbindungen und -konfigurationen auflisten

- Prozessspeicher extrahieren

- Dateiprüfsummen (Hash) berechnen

- Umgebungsvariablen sammeln

- Zusätzliche Informationen mit PowerShell oder anderen Tools erheben

Abhilfemaßnahmen ermöglichen es den Sicherheitsverantwortlichen, gezielte Maßnahmen zu ergreifen, um eine Bedrohung schnell und gezielt einzudämmen oder zu beheben:

- Datei löschen

- Prozesse beenden

- Schlüssel oder Wert in der Windows-Registrierung löschen oder ändern

- Datei hochladen

- Skript oder ausführbare Datei starten

- Datei verschlüsseln

- Neustarten/Herunterfahren

Mit der Cloud-Architektur von CrowdStrike, dem schlanken Agent und der einheitlichen Konsole kann die Funktionalität von Real Time Response jedem System weltweit ohne Auswirkungen auf Kosten oder Leistung bereitgestellt werden.

Learn More

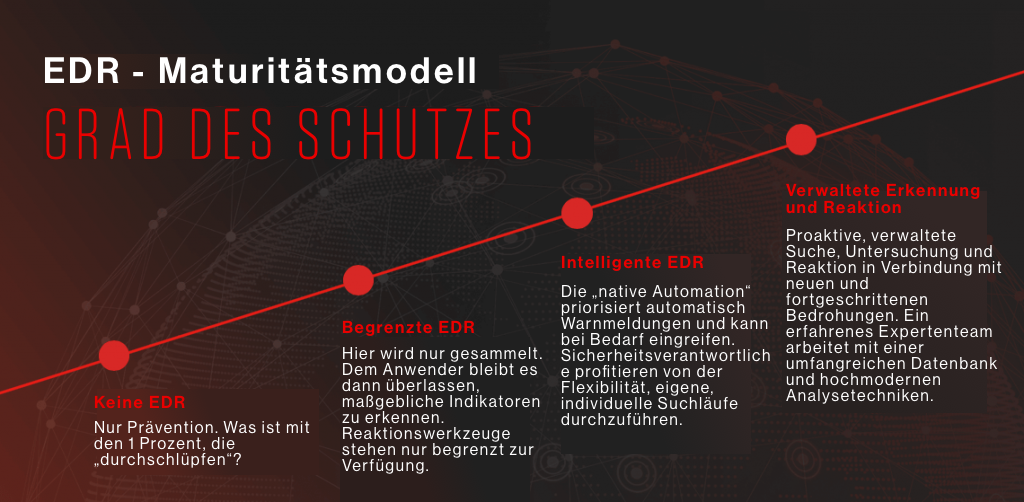

Laden Sie unser Whitepaper zum Thema „Das Maturitätsmodell der Endgeräte Erkennung und Reaktion“ herunter und erfahren Sie, wie Sie die Lösung auswählen, die Ihren Anforderungen am besten entspricht: „EDR: automatischer Schutz vor fortgeschrittenen Bedrohungen“Herunterladen

Warum sollte EDR ein fester Bestandteil Ihrer Strategie zum Endgeräteschutz sein?

Den meisten Unternehmen und Institutionen ist mittlerweile klar, dass Angreifer über ausreichend Motivation, Zeit und Ressourcen verfügen, um einen Weg zu finden, wie sie Schutzmaßnahmen umgehen können – ganz gleich, wie ausgefeilt diese sind. Im Folgenden nennen wir einige Gründe, warum EDR ein fester Bestandteil Ihrer Strategie zum Endgeräteschutz sein sollte.

Grund Nr. 1: Prävention allein kann keinen 100-prozentigen Schutz gewährleisten

Wenn die Prävention versagt, stehen Sie mit Ihrer derzeitigen Lösung zum Schutz Ihrer Endgeräte möglicherweise im Dunkeln. Angreifer nutzen diese Situation, um in Ihr Netzwerk einzudringen, dort zu verweilen und sich darin nach Belieben zu bewegen.

Grund Nr. 2: Gegner können sich wochenlang in Ihrem Netzwerk befinden und jederzeit zurückkehren

Beim unbemerkten Versagen Ihrer Schutzmaßnahmen können sich Angreifer in Ihrer Umgebung frei bewegen und schaffen sich dann oft Hintertüren, durch die sie jederzeit zurückkehren können. In den meisten Fällen erfahren Sie erst über Dritte von einem Incident wie beispielsweise von Strafverfolgungsbehörden oder sogar eigenen Kunden oder Lieferanten.

Grund Nr. 3: Unternehmen und Institutionen fehlt es an der Sichtbarkeit, die sie benötigen, um Endgeräte wirksam zu überwachen

Wenn eine Sicherheitsverletzung (Breach) schließlich entdeckt wird, versucht der Betroffene ggf. monatelang wirkungslos den Vorfall zu beheben, weil ihm der erforderliche Einblick fehlt. So fehlen ihm genau die Daten, anhand derer er genau sehen und verstehen könnte, was passiert ist, wie es passiert ist und wie er dagegen vorgehen kann. Im schlimmsten Fall kehrt der Angreifer innerhalb weniger Tage zurück.

Grund Nr. 4: Der Zugang zu fundierten Informationen ist für die Reaktion auf einen Vorfall unverzichtbar

Unternehmen und Institutionen fehlt es möglicherweise nicht nur am erforderlichen Einblick, damit sie verstehen können, was an den Endgeräten vor sich geht, sie sind auch nicht in der Lage, sicherheitsrelevante Daten aufzuzeichnen, zu speichern und die Informationen bei Bedarf schnell abzurufen.

Grund Nr. 5: Daten sind nur ein Teil der Lösung

Selbst wenn Daten verfügbar sind, benötigen Sicherheitsverantwortliche die notwendigen Ressourcen zur Analyse. Nachdem sie ein Produkt zur Erfassung von Ereignissen implementiert haben, wie beispielsweise ein SIEM, stellen viele Sicherheitsverantwortliche fest, dass sie der komplexen Datenmenge gar nicht Herr werden. Schon die Relevanz der Daten ist eine Herausforderung, ganz abgesehen von Geschwindigkeit, Skalierbarkeit oder anderen Problemen, die gelöst werden müssen, bevor man sich dem eigentlichen Ziel widmen kann.

Grund Nr. 6: Die Behebung kann langwierig und kostspielig sein

Ohne die oben genannten Funktionen verbringen Sicherheitsverantwortliche möglicherweise Wochen damit, zu erkennen, welche Maßnahmen sie ergreifen müssen. Als einzige Möglichkeit verbleibt oft, neue Images aufzuspielen, was die Geschäftsprozesse stört, die Produktivität beeinträchtigt und letztendlich schwere finanzielle Verluste verursachen kann.

Möchten Sie eine Lösung für Endgeräteerkennung und Reaktion in Aktion sehen? Klicken Sie auf die folgende Schaltfläche, um eine On-Demand-Vorführung der CrowdStrike Plattform für den Endgeräteschutz zu sehen