Sicherheit für Container und Kubernetes

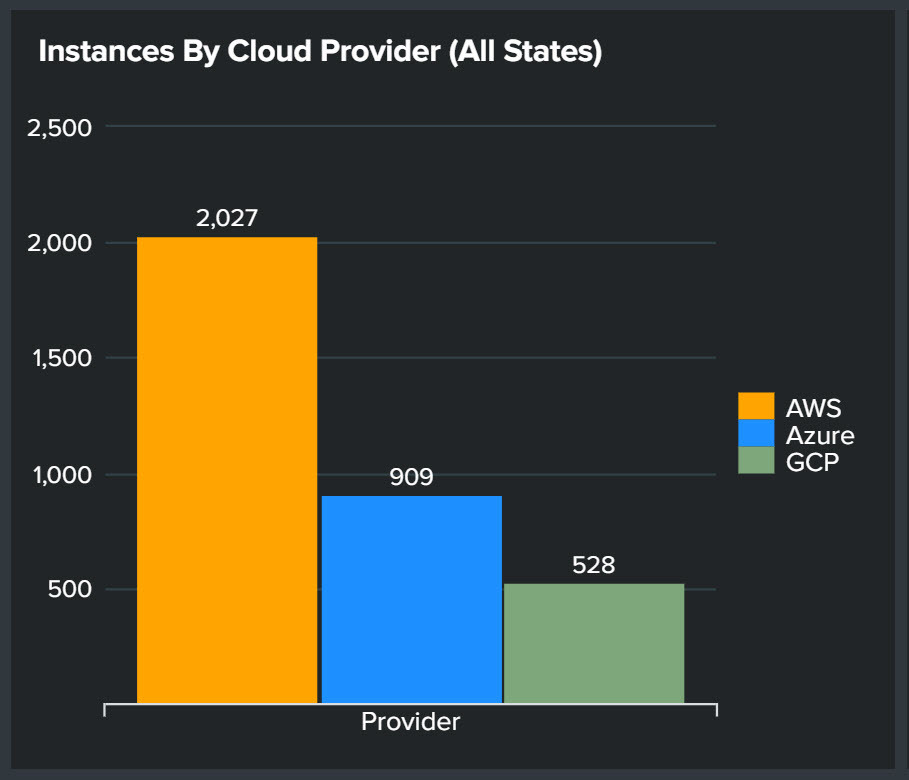

CrowdStrike Cloud Security stellt Container, Kubernetes und Hosts von der Erstellung bis zur Laufzeit in AWS, Azure und Google Cloud bereit.

CrowdStrike wurde von Frost & Sullivan im Bericht „Frost Radar™️ 2022: Cloud-Native Application Protection Platform“ als ein führender Anbieter eingestuft. Außerdem wurde CrowdStrike bei den „CRN Tech Innovator Awards 2022“ in der Kategorie „Best Cloud Security“ (Beste Cloud-Sicherheit) als „Winner“ ausgezeichnet. Beide Auszeichnungen unterstreichen das Wachstum und die Innovation von CrowdStrike auf dem CNAPP-Markt. Weitere Informationen >

Vorteile

Identifizierung von Schwachstellen von der Entwicklung bis zur Produktion für jede Cloud

Schützen Sie cloudnative Anwendungen und reduzieren Sie die Angriffsfläche, indem Sie – von der Erstellung bis zur Laufzeit – Schwachstellen, versteckte Malware, Kennwörter/Schlüssel, Compliance-Verstöße und mehr erkennen und sicherstellen, dass nur konforme Container in der Produktion ausgeführt werden.

Shift-Left-Sicherheitsansatz für die CI/CD-Pipeline und Automatisierung von DevSecOps

Integrieren Sie schon am Anfang der CI/CD-Pipeline (Continuous Integration/Continuous Delivery) reibungslose Sicherheit und automatisieren Sie Schutzmaßnahmen, mit denen DevSecOps produktionsbereite Anwendungen bereitstellen kann, ohne Entwicklungszyklen auszubremsen.

Schutz vor Angriffen zum gefährlichsten Zeitpunkt für Container – zur Laufzeit

Die von Ihnen erstellten und ausgeführten Anwendungen sind zuverlässig geschützt. Dabei profitieren Sie von automatisierter Erkennung, Laufzeitschutz, kontinuierlicher Bedrohungserkennung und -reaktion für Cloud-Workloads und -Container sowie verwalteter Cloud-Bedrohungssuche auf einer einzigen Plattform.

Funktionen

Vorteile von CrowdStrike Container Security

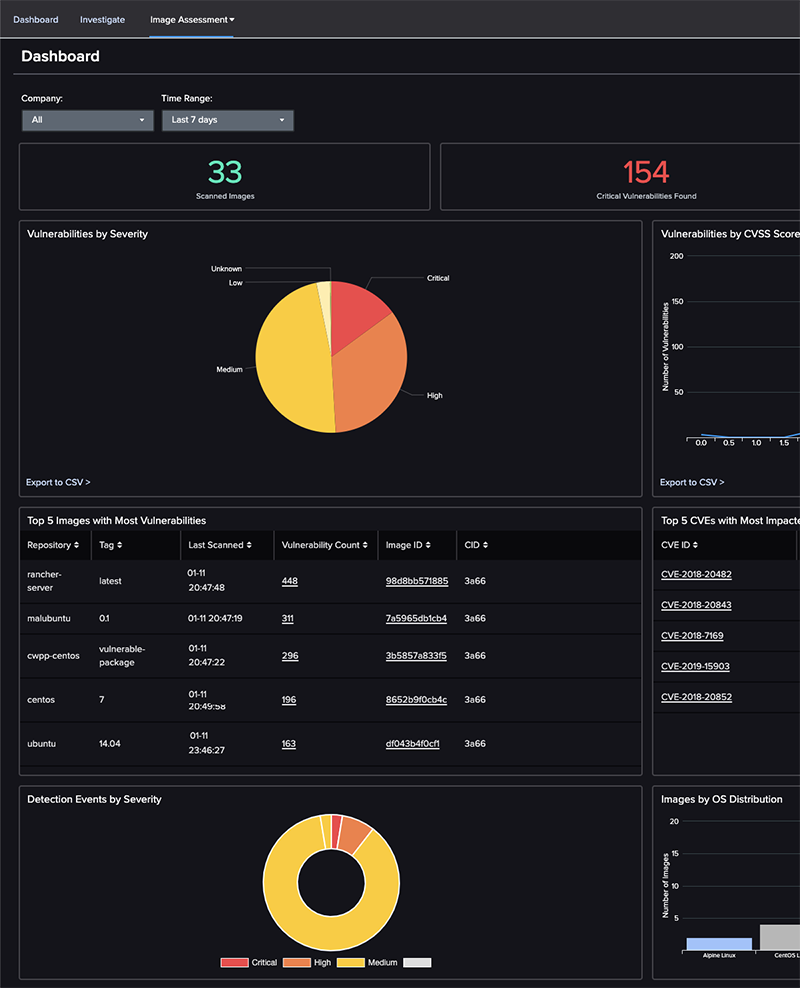

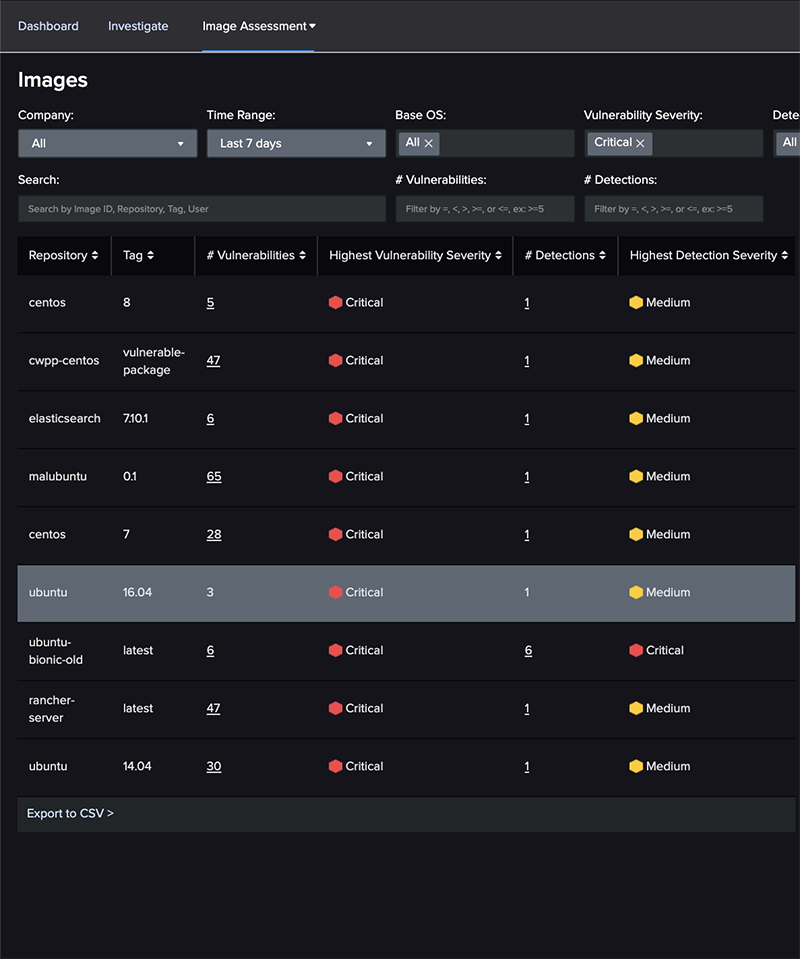

Scans und Verwaltung von Schwachstellen

Scans und Verwaltung von Schwachstellen

- Bessere Entscheidungsfindung: Sie erhalten Einblicke und Details zu Ihren Containern – Images, Registrierungen, Bibliotheken sowie Container, die von diesen Images gestartet wurden.

- Aufdeckung verborgener Bedrohungen: Sie finden in Ihren Images versteckte Malware, eingebettete Kennwörter, Konfigurationsfehler und mehr und können so die Angriffsfläche verringern.

- Einblick in Container-Umgebungen: Sie erhalten einen vollständigen Überblick über ausgeführte Container und können Details zu Dateizugriffen, Netzwerkkommunikation und Prozessaktivitäten aufdecken.

- Schnellere Aufdeckung von Schwachstellen: Sie sparen wertvolle Zeit mit vorgefertigten Richtlinien zum Scannen von Images, um Schwachstellen, Konfigurationsfehler u. a. schnell aufzuspüren.

- Beseitigung von Bedrohungen vor dem Einsatz in der Produktionsumgebung: Blockieren Sie ausnutzbare Schwachstellen vor der Laufzeit, damit das Sicherheitsteam entlastet wird.

- Kontinuierliche Überwachung: Neue Erkennungen werden zur Laufzeit identifiziert und Warnmeldungen ausgegeben, damit Sie Maßnahmen ergreifen können, ohne Images erneut scannen zu müssen.

Automatisierte CI/CD-Pipeline-Sicherheit

Automatisierte CI/CD-Pipeline-Sicherheit

- Schnellere Bereitstellung: Richten Sie geprüfte Image-Richtlinien ein, damit nur genehmigte Images in die Pipeline gelangen und auf den Hosts oder in Kubernetes-Clustern ausgeführt werden.

- Frühere Identifizierung von Bedrohungen: Führen Sie kontinuierlich Scans von Container-Images auf bekannte Schwachstellen, Konfigurationsprobleme, Kennwörter/Schlüssel und OSS-Lizenzprobleme durch.

- Analyse der Schwachstellenanfälligkeit Ihrer Pipeline: Decken Sie verborgene Malware in den heruntergeladenen Basis-Images auf, bevor die Container bereitgestellt werden.

- Verbesserte Sicherheitsprozesse: Sie erhalten einen besseren Überblick für Sicherheitsabläufe durch Einblicke und Kontextinformationen zu Konfigurationsfehlern und Compliance-Verstößen.

- Integration von Entwickler-Toolketten: Die nahtlose Integration in Entwickler-Toolketten wie Jenkins, Bamboo, GitLab und andere erlaubt die schnellere Reaktion und Behebung.

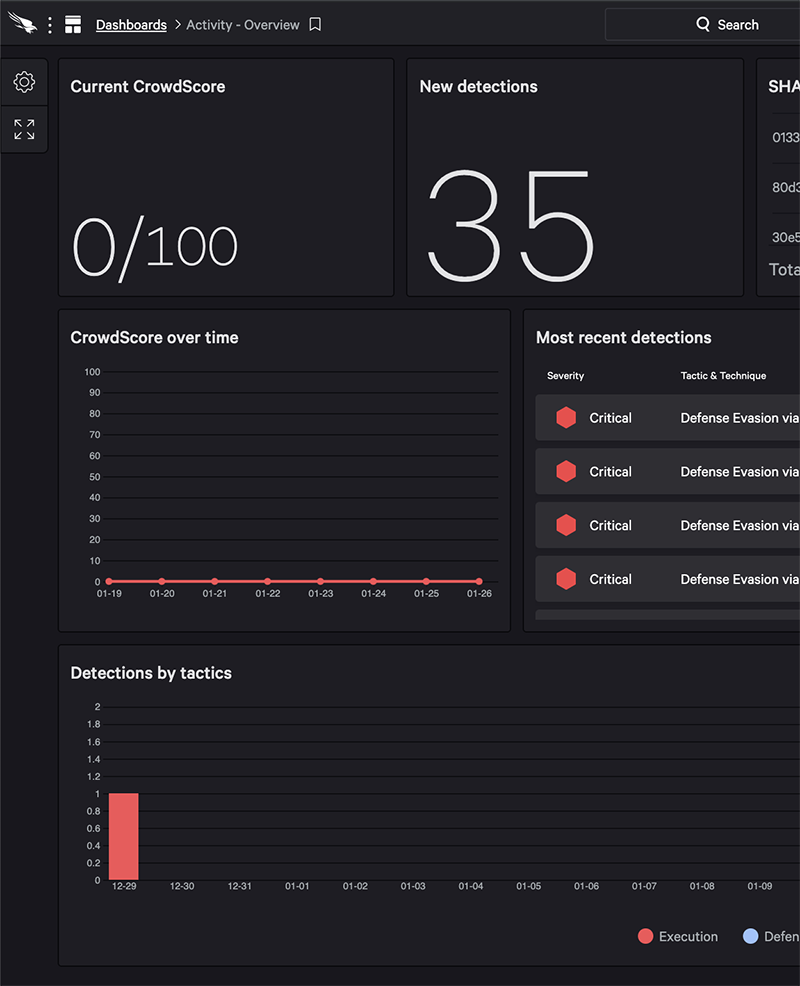

- Unterstützung von DevSecOps: Berichte und Dashboards fördern die Zusammenarbeit und gewährleisten ein gemeinsames Verständnis zwischen den Sicherheits-, DevOps- und Infrastruktur-Teams.

Laufzeitschutz

Laufzeitschutz

- Sichere Hosts und Container: Der Laufzeitschutz von CrowdStrike Falcon® schützt Container und Kubernetes vor aktiven Angriffen.

- Umfangreiche Container-Unterstützung: Falcon unterstützt unter Linux laufende Container und kann in Kubernetes-Umgebungen wie EKS bereitgestellt werden. Außerdem wird Container-as-a-Service (CaaS) wie Fargate unterstützt und mit den gleichen Sicherheitsmaßnahmen geschützt. Für AKS, GKE und Red Hat OpenShift gibt es Technologie-Vorschauversionen.

- Nutzung marktführender Schutztechnologien: Machine Learning (ML), künstliche Intelligenz (KI), IOAs und benutzerdefinierte Hash-Blockierung schützen automatisch vor Malware und hochentwickelten Bedrohungen, die Container angreifen.

- ML und KI: Falcon erkennt bekannte und unbekannte Malware in Containern mithilfe von ML und KI und benötigt daher keine Scans oder Signaturen.

- IOAs: Falcon nutzt IOAs zum identifizieren von Bedrohungen anhand ihres Verhaltens. Da Falcon die Reihenfolge der Verhaltensweisen versteht, kann die Lösung auch Attacken abwehren, die keine Malware einsetzen, darunter auch dabeilose Angriffe.

- Abwehr von schädlichem Verhalten: Mithilfe von Verhaltensprofilen können Sie Aktivitäten blockieren, die gegen Richtlinien verstoßen, ohne legitime Container-Prozesse zu stören.

- Erkennung nicht autorisierter Container: Sie verfügen über ein aktuelles Inventar, das alle bereitgestellten und außer Betrieb genommenen Container erfasst. Außerdem können Sie nicht autorisierte Images erkennen sowie scannen und Container identifizieren sowie stoppen, die als privilegiert oder beschreibbar gestartet wurden.

- Verhinderung von Container-Veränderungen: Erzwingen Sie die Unveränderlichkeit von Containern, indem Sie neue Binärdateien erkennen, die in Containern erstellt und ausgeführt werden.

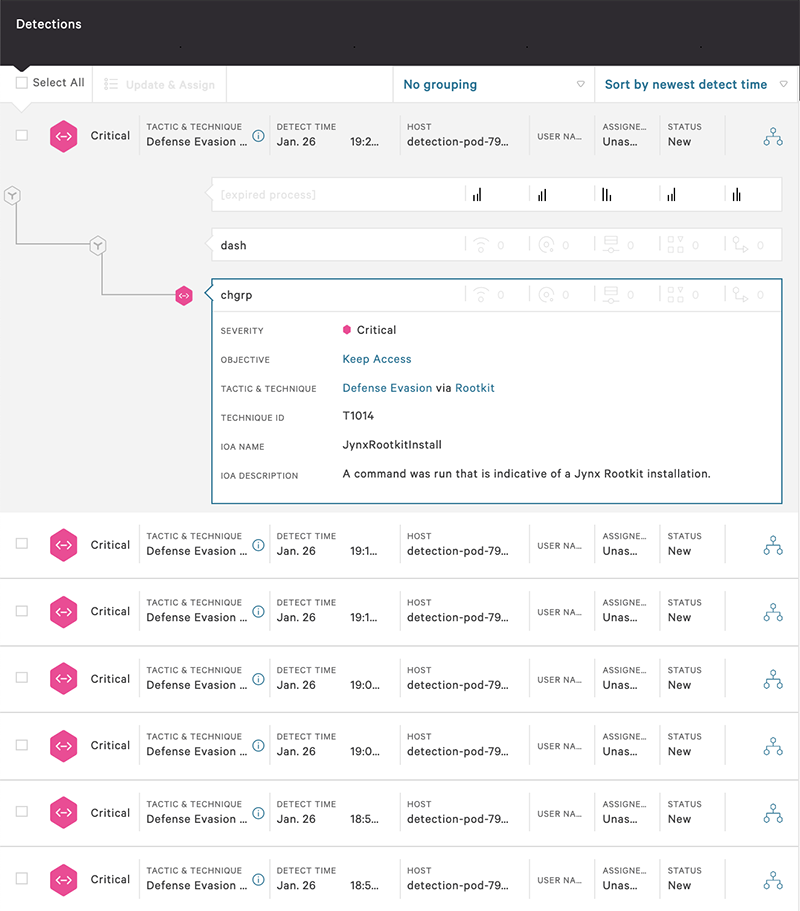

- Schnellere Untersuchung von Zwischenfällen mit Containern: Führen Sie ganz einfach Untersuchungen von Container-Zwischenfällen durch, wenn Erkennungen mit einem konkreten Container verbunden und nicht mit Host-Ereignissen verknüpft sind.

- Vollständiger Überblick: Erfassen Sie Start-, Stopp-, Image- und Laufzeitinformationen des Containers sowie alle innerhalb des Containers generierten Ereignisse, selbst wenn er nur wenige Sekunden lang ausgeführt wird.

- Nahtlose Bereitstellung mit Kubernetes: Wenn Sie Images als Teil eines Kubernetes-Clusters integrieren, können Sie sie ganz einfach im großen Maßstab bereitstellen.

- Verbesserte Container-Orchestrierung: Erfassen Sie Daten zu Kubernetes-Namespaces, Pod-Metadaten, Prozessen, Dateien und Netzwerkereignissen.

Reaktion auf Vorfälle und Forensik für Workloads und Container

Reaktion auf Vorfälle und Forensik für Workloads und Container

- Echtzeit-Transparenz: Streamen Sie Container-Informationen und -Aktivitäten in Echtzeit an die Falcon-Plattform, sodass Sicherheitsteams detaillierte Einblicke erhalten und versteckte Bedrohungen aufdecken, suchen und untersuchen können.

- Leistungsstarke Suche: Filtern Sie Ereignisse in Containern vom Worker-Knoten und suchen Sie basierend auf Container-Metadaten wie Images, Modus, Konfigurationstyp und mehr.

- Proaktive Bedrohungssuche: Nach der Bereitstellung zeichnet Falcon Container-Details und -Aktivitäten auf und ermöglicht so eine proaktive Bedrohungssuche, bei der Sicherheitsteams Suchen durchführen, Abfrageergebnisse in Sekunden erhalten und problemlos von einem Hinweis zum nächsten wechseln können.

- Kontinuierliche Verfügbarkeit: Ereignisdetails liefern forensische Beweise und einen vollständigen Satz angereicherter Daten, selbst für kurzlebige Container, die bereits wieder außer Betrieb genommen wurden.

- Möglichkeit zum Aufdecken ganzer Angriffe auf einem Bildschirm: Eine leicht verständliche Prozessstruktur bietet vollständige Angriffsdetails mit dem notwendigen Kontext für schnellere und einfachere Untersuchungen.

Einfachheit und Leistung

Einfachheit und Leistung

- Einfachere DevSecOps-Implementierung: Reduzieren Sie den Aufwand, die Reibungsverluste und die Komplexität, die mit dem Schutz von Cloud-Workloads, Containern und serverlosen Umgebungen verbunden sind.

- Zentrale Übersicht: Sie erhalten in einer Konsole eine zentrale Übersicht über die Cloud-Sicherheitslage sowie über Workloads und Container unabhängig von deren Standort.

- Vollständige Richtlinienflexibilität: Sie können Richtlinien auf einzelne Workloads, Container, Gruppen oder höhere Ebenen anwenden und Richtlinien sowohl für lokale als auch für Multi-Cloud-Bereitstellungen vereinheitlichen.

- Beliebige Skalierung: Keine Neuerstellung der Architektur oder zusätzliche Infrastruktur erforderlich.

- Breite Plattformunterstützung: Die Falcon-Plattform unterstützt OCI-basierte Container (Open Container Initiative) wie Docker und Kubernetes sowie selbstverwaltete und gehostete Orchestrierungsplattformen wie GKE (Google Kubernetes Engine), EKS (Amazon Elastic Kubernetes Service), ECS (Amazon Elastic Container Service), AKS (Azure Kubernetes Service) und OpenShift.

Cloud-Integrationen

Nutzen Sie Ihre Investitionen optimal und starten Sie schneller durch

Cloud-Workload-Schutz

Cloud-Workload-Schutz

Klicken Sie auf die Links unten, um unsere GitHub-Cloud-AWS-Seiten anzuzeigen.

- AWS Control Tower

- AWS Systems Mgr

- AWS-Sensor-Bootstrapping

- Azure-Erweiterungen (Sensor-Bootstrapping)

- AWS Security Hub: Falcon Integration Gateway

- AWS Network FW Service

- Container-Sicherheit (EKS, GKE, Fargate)

DevOps und cloudnative Integrationen

DevOps und cloudnative Integrationen

Klicken Sie auf die Links unten, um unsere GitHub-Cloud-AWS-Seiten anzuzeigen.

- Go Falcon CS GoLang OAuth2 API SDK

- Falcon Py CS Python OAuth2 API SDK

- PS Falcon CS Powershell OAUTH2 API SDK

- Kubectl-Falcon: Plug-in für das Befehlszeilentool kubectl

- Falcon Helm: Falcon Helm Chart and the Helm Operator are designed to deploy and manage the Falcon sensor

- Falcon Operator: Simplifies building container applications

Falcon Cloud Security-Lösungen

Cloud-Schutz für Workloads

Schützt umfassend vor Kompromittierungen privater, öffentlicher, hybrider sowie Multi-Cloud-Umgebungen, sodass Kunden neue Technologien für jeden Aufgabenbereich schnell implementieren und absichern können.

Sicherheitsverwaltung für Cloud-Umgebungen

Bietet Multi-Cloud-Sichtbarkeit, kontinuierliche Überwachung und Bedrohungserkennung und gewährleistet Compliance, sodass das DevOps-Team die Anwendungen schneller und effizienter bereitstellen kann – so wird Cloud-Sicherheitsverwaltung ganz leicht.

Cloud-Sicherheitsbewertung

Testen und analysieren Sie Ihre Cloud-Infrastruktur, um sicherzustellen, dass die richtigen Sicherheits- und Governance-Maßnahmen implementiert wurden, um inhärenten Sicherheitsproblemen entgegenzuwirken.

Bewährter führender Anbieter

CrowdStrike ist stolz auf die Anerkennung als ein führender Anbieter durch Branchenanalysten und unabhängige Testorganisationen.

Erfahren Sie mehr darüber, warum CrowdStrike mit dem CRN Tech Innovator Award 2022 für beste Cloud-Sicherheit ausgezeichnet wurde.

Erfahren Sie, warum CrowdStrike von Frost & Sullivan als ein führender CNAPP-Anbieter (Cloud-Native Application Security Platform) eingestuft wird.

CrowdStrike erhielt die bestmögliche Bewertung für Skalierbarkeit sowie die Ausführungs-Roadmap und gehört zu den Zweitplatzierten in der Kategorie „Partner-Ökosysteme zur Absicherung von Workloads“ im Forrester Wave™ 2022 für Cloud-Workload-Sicherheit.